Você provavelmente já leu ao menos um artigo alertando para os perigos inerentes ao uso de uma conexão Wi-Fi pública, então sabe que os malfeitores são capazes de interceptar as informações que trafegam por estas redes. Mas não há forma mais eficiente de entender o perigo do que presenciar uma interceptação em tempo real. Portanto, fui até um café na minha vizinhança disposto a “bisbilhotar” as ondas de rádio pra ver o que conseguiria encontrar.

Minha intenção não era “hackear” o computador ou smartphone de ninguém - isso é ilegal. O que fiz é similar a escutar a conversa entre dois radioamadores ou pessoas usando um walkie-talkie na vizinhança. Assim como estes aparelhos, as redes Wi-Fi operam em frequências de rádio públicas que podem ser “sintonizadas” por qualquer um nas proximidades.

Como você pode ver, é relativamente fácil capturar informações “sensíveis” trafegando na vasta maioria dos hotspots públicos - em locais como cafés, restaurantes, aeroportos e hotéis, entre outros. É possível obter endereços de e-mail, senhas e ler mensagens não criptografadas, e até se apossar de informações de login em sites populares.

Felizmente há formas de proteger sua atividade online enquanto você está por aí com seu notebook, tablet ou smartphone, e tenho dicas de segurança para vocês no final do artigo.

Capturando páginas web

Ao chegar no café abri meu notebook e comecei a capturar os dados trafegando pela rede Wi-Fi, tecnicamente chamados de “pacotes”, usando uma versão de demonstração gratuita de um software para análise de redes Wi-Fi. Os pacotes surgiam na minha tela em tempo real, muito mais rápido do que eu poderia ler, então parei a captura após alguns minutos pra ver o que havia “caído na rede”.

Primeiro procurei por pacotes contendo código HTML, para ver quais sites os outros usuários do hotspot estavam visitando. Embora eu tenha visto atividade dos outros clientes, não capturei nada muito interessante. Então visitei meu próprio site, www.egeier.com, em meu smartphone.

Os pacotes “brutos” com código HTML pareciam “lixo”, mas como você pode ver abaixo o analisador de rede foi capaz de reconstruir a informação e exibí-la como uma página web comum. A formatação estava um pouco errada, e algumas imagens estavam faltando, mas ainda assim o resultado continha informação suficiente.

Não encontrei ninguém enviando ou recebendo e-mails durante minha visita, mas descobri as mensagens de teste que enviei usando meu smartphone enquanto conectado ao hotspot do café. Como usei um app para me conectar ao servidor de e-mail usando o protocolo POP3 sem criptografia, um malfeitor poderia ter visto minhas credenciais de login (usuário e senha) junto com a mensagem, como mostrado a seguir. Estas informações foram “borradas” por mim na imagem.

E-mail interceptado. Além do conteúdo da mensagem um malfeitor

também poderia ter visto meu nome de usuário (USER) e senha (PASS)

Essa é toda a informação de que alguém iria precisar para configurar um cliente de e-mail para usar minha conta e começar a enviar e receber e-mails em meu nome.

Também usei o Yahoo! Messenger para enviar uma mensagem enquanto capturava os sinais de Wi-Fi, e a minha ferramenta de rede a capturou também. Você nunca deve usar um serviço de mensagens instantâneas sem criptografia se espera ter privacidade.

Capturando credenciais de um servidor FTP

Se você ainda usa o protocolo FTP para baixar, enviar ou compartilhar arquivos, deve evitar se conectar ao seu servidor quando estiver em uma conexão insegura. A maioria dos servidores FTP usa conexões não criptografadas, então as informações de login são enviadas como texto puro, e podem ser facilmente capturadas por um bisbilhoteiro.

Ao usar meu notebook para me conectar ao meu próprio servidor FTP, consegui capturar os pacotes contendo meu nome de usuário se senha. Detalhes que permitiriam que qualquer malfeitor nas redondezas ganhasse acesso ilimitado aos meus sites.

Sequestrando contas

Os computadores não são os únicos adequados a esse tipo de espionagem. Também rodei um app chamado DroidSheep em um smartphone Android com “root”. Este app pode ser usado para ganhar acesso a contas em serviços web populares como o GMail, LinkedIn, Yahoo e Facebook.

O DroidSheep monitora e informa sobre logins inseguros a estes sites. Embora ele não capture as senhas usadas para o login, ele explora uma vulnerabilidade que permite abrir o site usando uma sessão em andamento de outra pessoa, e no processo lhe dá acesso completo a esta conta.

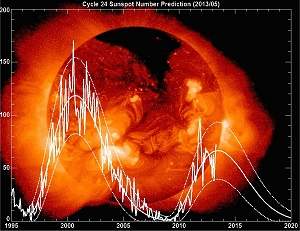

Como você pode ver no screenshot abaixo, o DroidSheep detectou logins de clientes do café no Google, LinkedIn e Yahoo, bem como o login no Facebook que eu fiz em meu outro smartphone.

DroidSheep mostra os logins em sites populares ao seu redor

Não posso acessar legalmente as contas de outros usuários, mas “invadi” minha própria sessão no Facebook usando o DroidSheep, sem sequer precisar digitar um nome de usuário ou senha. E uma vez “logado”, tive acesso completo à conta.

Como se manter seguro

Agora que você já sabe como é fácil para um malfeitor bisbilhotar uma conexão Wi-Fi, veja como você pode usar um hotspot público com algum nível de segurança:

1) Sempre que fizer login em um site, certifique-se de que a conexão é criptografada. A URL da página de login deve começar com HTTPS em vez de HTTP.

2) Certifique-se de que a conexão continue sendo criptografada durante toda a sessão. Alguns sites, entre eles o Facebook, criptografam o login mas depois lhe redirecionam para uma sessão insegura, deixando-o vulnerável às práticas que já descrevemos.

3) Muitos sites lhe dão a opção de criptografar toda a sessão. No Facebook você pode fazer isso habilitando o item Navegação Segura em Configurações de Segurança. Uma boa forma de garantir estes três primeiros itens é usando uma extensão para o navegador como aHTTPS Everywhere da Electronic Frontier Foundation, que força automaticamente o uso de conexões HTTPS sempre que possível.

4) Ao checar seu e-mail, faça o login usando o navegador e certifique-se de que a conexão é criptografada. Se você usa um cliente de e-mail como o Outlook, verifique as configurações veja se a criptografia está habilitada nas contas POP3, IMAP e SMTP.

5) Nunca use o FTP, ou outros serviços que você sabe que não são criptografados

6) Para criptografar sua navegação web e outras atividades online, use uma VPN (Virtual Private Network - Rede Virtual Privada).

Tenha em mente que mesmo redes privadas tem vulnerabilidades similares, e qualquer pessoa nas proximidades pode bisbilhotar a rede. Ativar criptografia em WPA ou WPA2 irá proteger o tráfego de Wi-Fi de sua rede, ofuscando a comunicação, mas qualquer um que tenha a senha de acesso à rede ainda será capaz de bisbilhotar os pacotes de dados à medida em que eles trafegam. Isto é particularmente importante para pequenas empresas que não usam o “enterprise mode” (802.11x) dos protocolos de segurança WPA ou WPA2, que impede que um usuário escute a comunicação do outro.

Fonte: IVIG