Pesquisadores brasileiros ajudaram a criar os músculos artificiais mais fortes e mais rápidos já produzidos até hoje.

Músculos artificiais são o tipo de atuador - um gerador de movimento - mais promissor para a robótica.

Contudo, eles nunca cumpriram todo o seu potencial porque sempre foram muito lentos ou fracos demais.

Márcio Lima e seus colegas superaram largamente essas dificuldades.

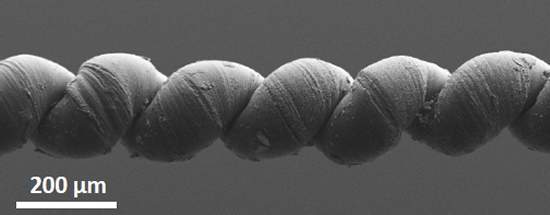

Eles fabricaram um novo tipo de músculo artificial usando fibras tecidas comnanotubos de carbono e depois embebidas em uma espécie de cera.

O trabalho, realizado na Universidade do Texas, nos Estados Unidos, é um melhoramento do primeiro músculo artificial de nanotubos de carbono, apresentado há cerca de um ano pela equipe do Dr. Ray Baughman.

Funcionamento dos músculos artificiais

A maioria dos materiais usados na construção de músculos artificiais tem um sério inconveniente: ou eles têm uma grande força em um movimento muito pequeno, ou movem-se bastante mas com pequena força.

Além disso, eles costumam mover-se muito lentamente para serem práticos, e têm uma vida útil muito curta.

Márcio Lima acredita ter solucionado a maioria desses inconvenientes torcendo as fibras de nanotubos de carbono e depois mergulhando-as em parafina.

Quando o material é aquecido, a parafina amolece, deixando a fibra livre para girar, expandindo-se. Basta retirar o calor para que o movimento se reverta.

Controlando-se o calor - que pode ser fornecido como calor mesmo ou por eletricidade, luz ou por meios químicos - a fibra pode ser usada para içar ou abaixar um objeto, ou para fazê-lo girar.

Os nanotubos de carbono são torcidos ao extremo, formando uma espécie de mola que é mantida no lugar pela cera.

Quando é aquecido, o músculo artificial libera essa força começando a girar. A rotação é revertida quando o aquecimento é desligado e a fibra começa a esfriar.

Músculo sarado

A capacidade do novo músculo artificial é surpreendente.

Ele pode levantar até 100.000 vezes o seu próprio peso e gerar 85 vezes mais energia mecânica durante sua contração do que um músculo humano.

Ele pode girar a até 11.500 rpm, e fez isto por mais de 2 milhões de ciclos de "enrola/desenrola" durante os experimentos.

"Os músculos artificiais que desenvolvemos podem fornecer contrações longas e ultrarápidas para levantar pesos 200 vezes mais pesados do que os que podem ser levantados por um músculo natural do mesmo tamanho," disse o Dr. Ray Baughman.

No experimento, os pesquisadores demonstraram uma densidade de potência de 4,2 kW/kg, o que é quatro vezes mais do que a relação peso-potência dos motores a combustão que equipam os automóveis.

Os músculos artificiais também são muito rápidos, com uma contração - ou um giro completo - ocorrendo em 25 milésimos de segundo.

Aplicações práticas

Como são essencialmente fibras, os novos músculos artificiais podem ser tecidos e costurados, o que abre a possibilidade de seu uso, por exemplo, em roupas inteligentes, cujas fibras se abram com o calor para aumentar o conforto térmico do usuário.

"Devido à sua simplicidade e alto desempenho, estas fibras musculares poderão ser usadas para diversas aplicações, como robôs, cateteres para cirurgias minimamente invasivas, micromotores, misturadores para circuitos microfluídicos, sistemas ópticos ajustáveis, microválvulas, posicionadores e até mesmo brinquedos," completou o Dr. Baughman.

Além de Márcio Lima, o trabalho contou com a participação de outros quatro brasileiros: Mônica Jung de Andrade, Douglas Galvão, Leonardo Machado e Alexandre Fonseca.

terça-feira, 20 de novembro de 2012

Fiocruz e farmacêutica japonesa farão remédio para doenças negligenciadas

A Fiocruz e a empresa farmacêutica japonesa Eisai anunciaram a assinatura de um acordo colaborativo para o desenvolvimento de novos medicamentos e vacinas para doenças negligenciadas típicas dos trópicos.

A parceria terá início com a produção de um medicamento para o combate à malária cerebral, que ocorre quando o protozoário causador da doença adere às paredes dos vasos sanguíneos na região do cérebro, o que resulta na obstrução do fluxo sanguíneo.

Essa complicação no quadro da doença ocorre em aproximadamente 10% dos casos de malária e as taxas de mortalidade aumentam de 25% a 50% no período de 24 a 46 horas após seu aparecimento inicial.

Um medicamento produzido pela Farmanguinhos/Fiocruz foi certificado em outubro pela OMS (Organização Mundial da Saúde) para o combate a malária em países da Ásia.

Receptor de TLR

O medicamento será desenvolvido com base no composto E6446, que apresenta o chamado receptor TLR9.

Esse receptor desempenha um papel fundamental no reconhecimento de agentes patogênicos no organismo, como bactérias ou vírus, auxiliando osistema imunológico do corpo em sua proteção.

Mais de 10 tipos de TLR foram relatados na literatura científica até o momento.

Declaração de Londres

A parceria da Eisai com a Fundação faz parte do compromisso da farmacêutica com a Declaração de Londres.

Trata-se de um esforço coordenado de diversas companhias e organizações sem fins lucrativos mundiais para erradicar até 2020, a partir de acordos público-privados, 10 doenças tropicais negligenciadas, como a leishmaniose, adoença de Chagas, a hanseníase e a doença do sono.

Segundo a Organização Mundial da Saúde (OMS), essas enfermidades atingem 1 bilhão de pessoas em 149 países.

Em 100 ou mais territórios, que apresentam situações de pobreza, duas ou mais dessas doenças são consideradas endêmicas.

A parceria terá início com a produção de um medicamento para o combate à malária cerebral, que ocorre quando o protozoário causador da doença adere às paredes dos vasos sanguíneos na região do cérebro, o que resulta na obstrução do fluxo sanguíneo.

Essa complicação no quadro da doença ocorre em aproximadamente 10% dos casos de malária e as taxas de mortalidade aumentam de 25% a 50% no período de 24 a 46 horas após seu aparecimento inicial.

Um medicamento produzido pela Farmanguinhos/Fiocruz foi certificado em outubro pela OMS

Receptor de TLR

O medicamento será desenvolvido com base no composto E6446, que apresenta o chamado receptor TLR9.

Esse receptor desempenha um papel fundamental no reconhecimento de agentes patogênicos no organismo, como bactérias ou vírus, auxiliando osistema imunológico

Mais de 10 tipos de TLR foram relatados na literatura científica até o momento.

Declaração de Londres

A parceria da Eisai com a Fundação faz parte do compromisso da farmacêutica com a Declaração de Londres.

Trata-se de um esforço coordenado de diversas companhias e organizações sem fins lucrativos mundiais para erradicar até 2020, a partir de acordos público-privados, 10 doenças tropicais negligenciadas, como a leishmaniose, adoença de Chagas, a hanseníase e a doença do sono.

Segundo a Organização Mundial da Saúde (OMS), essas enfermidades atingem 1 bilhão de pessoas em 149 países.

Em 100 ou mais territórios, que apresentam situações de pobreza, duas ou mais dessas doenças são consideradas endêmicas.

Fonte: Redação do Diário da Saúde

Esponja injetável carrega medicamentos ou células-tronco

Pesquisadores da Universidade de Harvard (EUA) criaram uma esponja que pode ser moldada em qualquer formato.

Embebida com medicamentos ou com células-tronco, ela pode ser comprimida a uma fração do seu tamanho original, o suficiente para ser injetada no corpo humano com uma seringa.

Uma vez dentro do corpo, ela retorna ao seu tamanho original, liberando gradualmente sua carga.

Findo o seu trabalho, ela lentamente se degrada, sendo totalmente absorvida pelo organismo.

Medicina regenerativa

A esponja biocompatível é uma espécie de "kit de regeneração" pré-fabricado, podendo servir a uma infinidade de tratamentos minimamente invasivos, incluindo a medicina regenerativa.

"O que nós criamos é uma estrutura tridimensional que você pode usar para influenciar as células do tecido ao redor, eventualmente promovendo a formação de novos tecidos," disse o Dr. David Mooney, coordenador do laboratório onde a esponja biocompatível foi criada.

"Se você quiser introduzir algum material no corpo para substituir tecido que tenha sido perdido ou esteja deficiente, ela é ideal. Em outras situações, você poderá usar a esponja injetável para transplantar células-tronco para promover a regeneração de tecidos, ou você pode querer transplantar células do sistema imunológico, caso você esteja interessado em imunoterapia," lista o pesquisador.

Minimamente invasiva

Formada essencialmente de alginato, uma gelatina derivada de algas marinhas, a esponja contém poros grandes, que podem acomodar líquidos, moléculas grandes e células inteiras.

A equipe também testou o uso do seu biomaterial para aplicação de proteínas e medicamentos, que são gradualmente liberados conforme a esponja se degrada no interior do organismo.

Suportes desse tipo já são usados hoje, mas precisam ser implantados cirurgicamente. O novo material promete tratamentos muito menos invasivos.

Uma das grandes vantagens do novo material é que, uma vez injetado, ele crescerá para assumir exatamente a estrutura com a qual foi projetado, não tendendo a ocupar qualquer espaço vazio no corpo.

Fonte: Redação do Diário da Saúde

Embebida com medicamentos ou com células-tronco, ela pode ser comprimida a uma fração do seu tamanho original, o suficiente para ser injetada no corpo humano com uma seringa.

Uma vez dentro do corpo, ela retorna ao seu tamanho original, liberando gradualmente sua carga.

Findo o seu trabalho, ela lentamente se degrada, sendo totalmente absorvida pelo organismo.

Medicina regenerativa

A esponja biocompatível é uma espécie de "kit de regeneração" pré-fabricado, podendo servir a uma infinidade de tratamentos minimamente invasivos, incluindo a medicina regenerativa.

"O que nós criamos é uma estrutura tridimensional que você pode usar para influenciar as células do tecido ao redor, eventualmente promovendo a formação de novos tecidos," disse o Dr. David Mooney, coordenador do laboratório onde a esponja biocompatível foi criada.

"Se você quiser introduzir algum material no corpo para substituir tecido que tenha sido perdido ou esteja deficiente, ela é ideal. Em outras situações, você poderá usar a esponja injetável para transplantar células-tronco para promover a regeneração de tecidos, ou você pode querer transplantar células do sistema imunológico, caso você esteja interessado em imunoterapia," lista o pesquisador.

Minimamente invasiva

Formada essencialmente de alginato, uma gelatina derivada de algas marinhas, a esponja contém poros grandes, que podem acomodar líquidos, moléculas grandes e células inteiras.

A equipe também testou o uso do seu biomaterial para aplicação de proteínas e medicamentos, que são gradualmente liberados conforme a esponja se degrada no interior do organismo.

Suportes desse tipo já são usados hoje, mas precisam ser implantados cirurgicamente. O novo material promete tratamentos muito menos invasivos.

Uma das grandes vantagens do novo material é que, uma vez injetado, ele crescerá para assumir exatamente a estrutura com a qual foi projetado, não tendendo a ocupar qualquer espaço vazio no corpo.

Fonte: Redação do Diário da Saúde

Chega ao Brasil vírus para Android que envia SMS a cobrar

Na crescente tendência de golpes contra usuários de smartphones, começaram a surgir no Brasil os primeiros vírus para Android que disparam SMS sem o usuário perceber - os chamados Trojan SMS.

Esses vírus móveis são aplicativos que enganam os usuários se apresentando como gratuitos, mas na verdade debitam um valor logo após a instalação. Desde 2010, estão enganando usuários brasileiros do Android e de maneira silenciosa roubando os créditos das vítimas, explica o analista de malware da Kaspersky Lab no Brasil, Fabio Assolini.

A praga se apresenta como jogos ou outras aplicações gratuitas. O usuário o instala e, sem perceber os detalhes envolvidos no processo, acaba concordando com os termos de uso – isso basta para que o Trojan torne-se ativo, enviando SMS de maneira silenciosa para um número premium localizado no país (44844). Quando a vítima percebe, já teve crédito já foi descontado.

Há relatos de usuários brasileiros no site Reclame Aqui informando que créditos “desapareceram” de seus celulares de maneira misteriosa, sem que eles tenham se cadastrado em serviços premium de download de conteúdo. As primeiras reclamações são datadas de 2010, porém há várias feitas recentemente.

Se você foi vítima desse ataque, as dicas são instalar um antivírus no smartphone e solicitar à operadora a devolução do valor creditado. Peça também o cancelamento de serviços premium.

Para evitar o golpe, não instale apps de lojas alternativas, somente da Play. Também desconfie de versões gratuitas de aplicativos que são conhecidamente pagos, especialmente jogos. Na duvida, não instale.

Verifique com cuidado as permissões solicitadas pelos aplicativos durante sua instalação. Se elas forem abusivas e suspeitas (como um jogo pedindo para enviar SMS ou ler suas mensagens), não autorize.

Esses vírus móveis são aplicativos que enganam os usuários se apresentando como gratuitos, mas na verdade debitam um valor logo após a instalação. Desde 2010, estão enganando usuários brasileiros do Android e de maneira silenciosa roubando os créditos das vítimas, explica o analista de malware da Kaspersky Lab no Brasil, Fabio Assolini.

A praga se apresenta como jogos ou outras aplicações gratuitas. O usuário o instala e, sem perceber os detalhes envolvidos no processo, acaba concordando com os termos de uso – isso basta para que o Trojan torne-se ativo, enviando SMS de maneira silenciosa para um número premium localizado no país (44844). Quando a vítima percebe, já teve crédito já foi descontado.

Cuidado com as autorizações solicitadas pelo app

Há relatos de usuários brasileiros no site Reclame Aqui informando que créditos “desapareceram” de seus celulares de maneira misteriosa, sem que eles tenham se cadastrado em serviços premium de download de conteúdo. As primeiras reclamações são datadas de 2010, porém há várias feitas recentemente.

Se você foi vítima desse ataque, as dicas são instalar um antivírus no smartphone e solicitar à operadora a devolução do valor creditado. Peça também o cancelamento de serviços premium.

Para evitar o golpe, não instale apps de lojas alternativas, somente da Play. Também desconfie de versões gratuitas de aplicativos que são conhecidamente pagos, especialmente jogos. Na duvida, não instale.

Verifique com cuidado as permissões solicitadas pelos aplicativos durante sua instalação. Se elas forem abusivas e suspeitas (como um jogo pedindo para enviar SMS ou ler suas mensagens), não autorize.

Fonte: Computer World

Como usar o Facebook para localizar empregos?

Você já usou o Facebook para encontrar vagas de emprego? A rede social em parceria com o Departamento do Trabalho dos Estados Unidos, o National Association of Colleges and Employers (NACE), e outras duas associações lançaram um aplicativo para o Facebook para localizar e compartilhar oportunidades de trabalho.

O aplicativo The Social Jobs Partnership é "um local onde os recrutadores podem compartilhar posições em aberto com a comunidade por indústria e habilidades", afirma o Facebook. São 1,7 milhão de oportunidades de trabalho oferecidas pela BranchOut, DirectEmployers Association, Work4Labs, Jobvite e Monster.com.

O Facebook diz que criou esse aplicativo para "aproveitar a tendência crescente de aquisição de talentos por meio de redes sociais". De acordo com o Facebook, 50% das empresas usam a rede social de Mark Zuckerberg nos processos de contratação de pessoal. A maioria das companhias (54%) usa o Facebook para antecipar etapas importantes do processo de seleção.

Além disso, quase 90% das empresas dizem que o Facebook ajudou a reduzir a quantidade de publicidade impressa para recrutar profissionais.

Como funciona o app Job Search?

Como a maioria dos sites de emprego, é possível filtrar o trabalho que você procura por palavra-chave, categoria, sub-categoria e localização.

Depois de adicionar as especificações de trabalho clique em "Pesquisar Empregos" e o Facebook vai retornar com uma lista de vagas de emprego. Você pode visualizar os resultados clicando em cada um dos cinco provedores de emprego [BranchOut, DirectEmployers Association, Work4Labs, Jobvite e Monster.com].

Ao clicar no título da vaga em aberto, é possível ver um resumo das especificidades como a localização. Há também um botão para solicitar ao recrutador da vaga mais detalhes.

Dentro de cada resultado da pesquisa há um botão “Curtir” que exibirá quantas pessoas gostaram daquela vaga. Há também um botão de envio que permite que compartilhar a oportunidade com um amigo no Facebook ou enviá-la para o endereço de e-mail de alguém.

Fonte: Computer World

O aplicativo The Social Jobs Partnership é "um local onde os recrutadores podem compartilhar posições em aberto com a comunidade por indústria e habilidades", afirma o Facebook. São 1,7 milhão de oportunidades de trabalho oferecidas pela BranchOut, DirectEmployers Association, Work4Labs, Jobvite e Monster.com.

O Facebook diz que criou esse aplicativo para "aproveitar a tendência crescente de aquisição de talentos por meio de redes sociais". De acordo com o Facebook, 50% das empresas usam a rede social de Mark Zuckerberg nos processos de contratação de pessoal. A maioria das companhias (54%) usa o Facebook para antecipar etapas importantes do processo de seleção.

Além disso, quase 90% das empresas dizem que o Facebook ajudou a reduzir a quantidade de publicidade impressa para recrutar profissionais.

Como funciona o app Job Search?

Como a maioria dos sites de emprego, é possível filtrar o trabalho que você procura por palavra-chave, categoria, sub-categoria e localização.

Depois de adicionar as especificações de trabalho clique em "Pesquisar Empregos" e o Facebook vai retornar com uma lista de vagas de emprego. Você pode visualizar os resultados clicando em cada um dos cinco provedores de emprego [BranchOut, DirectEmployers Association, Work4Labs, Jobvite e Monster.com].

Ao clicar no título da vaga em aberto, é possível ver um resumo das especificidades como a localização. Há também um botão para solicitar ao recrutador da vaga mais detalhes.

Dentro de cada resultado da pesquisa há um botão “Curtir” que exibirá quantas pessoas gostaram daquela vaga. Há também um botão de envio que permite que compartilhar a oportunidade com um amigo no Facebook ou enviá-la para o endereço de e-mail de alguém.

Fonte: Computer World

Malware usa Google Docs como meio de comunicação com crackers

Pesquisadores de segurança da Symantec acharam um malware que utiliza o Google Docs, quagora é parte do Google Drive, como uma ponte para se comunicar com crackers a fim de esconder o tráfego malicioso.

O malware, uma nova versão da família Backdoor.Makadocs, utiliza o recurso de visualização do Google Drive (conhecido como Viewer) como proxy para receber instruções do servidor real de comando e controle. O Viewer foi projetado para permitir a exibição de uma variedade de tipos de arquivos de URLs remotas diretamente no Google Docs.

"Em violação às políticas do Google, o Backdoor.Makadocs usa essa função para acessar o seu servidor de comando e controle", disse o pesquisador da Symantec, Takashi Katsuki, na sexta-feira em um post no blog.

É possível que o autor do malware utilize essa abordagem a fim de dificultar a detecção de tráfego malicioso por produtos de segurança em nível de rede, uma vez que ele aparecerá como uma conexão criptografada - o Google Drive utiliza HTTPS como padrão - geralmente um serviço confiável, disse Katsuki.

"O uso de qualquer produto do Google para realizar este tipo de atividade é uma violação das nossas políticas de uso", disse um representante do Google na segunda-feira por e-mail. "Nós investigamos e tomamos as medidas necessárias quando ficamos cientes do abuso."

O Backdoor.Makadocs é distribuído com a ajuda de documentos em formato Rich Text Format (RTF) ou Microsoft Word (DOC), mas não explorar qualquer vulnerabilidade para instalar componentes maliciosos, disse Katsuki. "É uma tentativa de despertar interesse do usuário com o título e o conteúdo do documento e enganá-los a clicar sobre o malware e executá-lo."

Como a maioria dos programas backdoor, o Backdoor.Makadocs pode executar comandos recebidos do servidor C&C do atacante e pode roubar informações dos computadores infectados.

No entanto, um aspecto particularmente interessante da versão analisada por pesquisadores da Symantec é que o malware contém um código para detectar se o sistema operacional instalado na máquina de destino é o Windows Server 2012 ou Windows 8 - lançados pela Microsoft em setembro e outubro, respectivamente.

O malware não usa qualquer função exclusiva do Windows 8, mas a presença desse código sugere que a variante analisada é relativamente nova, disse Katsuki.

Outras sequências de códigos do malware e os nomes dos documentos-isca sugerem que ele está sendo usado para atacar usuários brasileiros. A Symantec atualmente classifica o nível de distribuição do malware baixo.

O malware, uma nova versão da família Backdoor.Makadocs, utiliza o recurso de visualização do Google Drive (conhecido como Viewer) como proxy para receber instruções do servidor real de comando e controle. O Viewer foi projetado para permitir a exibição de uma variedade de tipos de arquivos de URLs remotas diretamente no Google Docs.

"Em violação às políticas do Google, o Backdoor.Makadocs usa essa função para acessar o seu servidor de comando e controle", disse o pesquisador da Symantec, Takashi Katsuki, na sexta-feira em um post no blog.

É possível que o autor do malware utilize essa abordagem a fim de dificultar a detecção de tráfego malicioso por produtos de segurança em nível de rede, uma vez que ele aparecerá como uma conexão criptografada - o Google Drive utiliza HTTPS como padrão - geralmente um serviço confiável, disse Katsuki.

"O uso de qualquer produto do Google para realizar este tipo de atividade é uma violação das nossas políticas de uso", disse um representante do Google na segunda-feira por e-mail. "Nós investigamos e tomamos as medidas necessárias quando ficamos cientes do abuso."

O Backdoor.Makadocs é distribuído com a ajuda de documentos em formato Rich Text Format (RTF) ou Microsoft Word (DOC), mas não explorar qualquer vulnerabilidade para instalar componentes maliciosos, disse Katsuki. "É uma tentativa de despertar interesse do usuário com o título e o conteúdo do documento e enganá-los a clicar sobre o malware e executá-lo."

Como a maioria dos programas backdoor, o Backdoor.Makadocs pode executar comandos recebidos do servidor C&C do atacante e pode roubar informações dos computadores infectados.

No entanto, um aspecto particularmente interessante da versão analisada por pesquisadores da Symantec é que o malware contém um código para detectar se o sistema operacional instalado na máquina de destino é o Windows Server 2012 ou Windows 8 - lançados pela Microsoft em setembro e outubro, respectivamente.

O malware não usa qualquer função exclusiva do Windows 8, mas a presença desse código sugere que a variante analisada é relativamente nova, disse Katsuki.

Outras sequências de códigos do malware e os nomes dos documentos-isca sugerem que ele está sendo usado para atacar usuários brasileiros. A Symantec atualmente classifica o nível de distribuição do malware baixo.

Fonte: IDG Now!

Skype corrige falha de segurança de e-mail e pede desculpas aos usuários

O Skype corrigiu uma falha de segurança que permitia que qualquer pessoa com seu endereço de e-mail "hackeasse" sua conta.

O embaraçoso bug de reset de senha significava que qualquer pessoa com um endereço de e-mail de um usuário do Skype podia redefinir a senha por meio de um formulário simples e sem a necessidade de acessar a caixa de entrada de e-mail associada. O Skype tomou conhecimento da vulnerabilidade de segurança na quarta-feira (14) e corrigiu o problema.

Em um post de blog, a empresa disse: "Hoje de manhã (14) fomos notificados com preocupações em torno da segurança do usuário no recurso de redefinição de senha em nosso site. Esse problema afetou alguns usuários, onde várias contas foram registradas com mesmo endereço de e-mail. Nós suspendemos temporariamente a função 'redefinir senha' esta manhã como medida de precaução. Além disso, fizemos atualizações para o processo de redefinição de senha, que agora está funcionando corretamente”.

"Estamos entrando em contato com um pequeno número de usuários que pode ter sido impactado e prestando a assistência necessária. O Skype está comprometido em fornecer uma experiência de comunicação segura para nossos usuários e pedimos desculpas pelo inconveniente”. O bug de redefinição de senha foi inicialmente discutido em um fórum russo há três meses, mas foi divulgado na noite de terça-feira (13), de acordo com o The Register.

Recentemente, a Microsoft anunciou que irá abandonar o Windows Live Messenger, conhecido como MSN Messenger, em favor do Skype, que adquiriu no ano passado.

O embaraçoso bug de reset de senha significava que qualquer pessoa com um endereço de e-mail de um usuário do Skype podia redefinir a senha por meio de um formulário simples e sem a necessidade de acessar a caixa de entrada de e-mail associada. O Skype tomou conhecimento da vulnerabilidade de segurança na quarta-feira (14) e corrigiu o problema.

Em um post de blog, a empresa disse: "Hoje de manhã (14) fomos notificados com preocupações em torno da segurança do usuário no recurso de redefinição de senha em nosso site. Esse problema afetou alguns usuários, onde várias contas foram registradas com mesmo endereço de e-mail. Nós suspendemos temporariamente a função 'redefinir senha' esta manhã como medida de precaução. Além disso, fizemos atualizações para o processo de redefinição de senha, que agora está funcionando corretamente”.

"Estamos entrando em contato com um pequeno número de usuários que pode ter sido impactado e prestando a assistência necessária. O Skype está comprometido em fornecer uma experiência de comunicação segura para nossos usuários e pedimos desculpas pelo inconveniente”. O bug de redefinição de senha foi inicialmente discutido em um fórum russo há três meses, mas foi divulgado na noite de terça-feira (13), de acordo com o The Register.

Recentemente, a Microsoft anunciou que irá abandonar o Windows Live Messenger, conhecido como MSN Messenger, em favor do Skype, que adquiriu no ano passado.

Fonte: IDG Now!

quarta-feira, 7 de novembro de 2012

Carros elétricos são recarregados remotamente de forma segura

Engenheiros criaram o que eles chamam de o primeiro sistema capaz de

recarregar remotamente as baterias de um carro elétrico de forma segura.

"O recarregamento sem fios é a longamente sonhada solução para tudo, dos telefones celulares aos carros elétricos," disse o físico Lorne Whitehead, da Universidade da Colúmbia Britânica, no Canadá.

"Uma preocupação significativa para recarregar carros sem fios é a alta potência e a alta frequência dos campos eletromagnéticos usados, e seus potenciais efeitos desconhecidos sobre a saúde dos seres humanos," explica ele.

Para diminuir essas preocupações, Whitehead e seu grupo desenvolveram uma técnica totalmente nova de transmissão de eletricidade sem fios, que opera a uma frequência 100 vezes mais baixa do que experimentos similares.

Isto resulta em campos magnéticos expostos - aos quais a pessoa que ande em volta do sistema estará sujeita - "praticamente desprezíveis", segundo o pesquisador.

Engrenagens magnéticas

O sistema elimina a necessidade das ondas de rádio.

Ele é baseado no que os pesquisadores chamam de "engrenagens magnéticas remotas".

O sistema local consiste de uma base magnética rotativa, alimentada pela energia da rede.

O carro possui em seu assoalho uma engrenagem correspondente, que gera energia ao ser posta em movimento pela ação remota da engrenagem da base.

Play sem plug

Foram montadas quatro estações experimentais na Universidade.

Os testes mostraram que o sistema de recarregamento sem fios alcança uma eficiência correspondente a 90% do sistema tradicional por cabo.

"Um dos grandes problemas dos veículos elétricos é a necessidade de conectar cabos e soquetes em locais apertados e com mau tempo," comentou David Woodson, membro da equipe.

"Desde que começamos a testar o sistema, o feedback dos motoristas tem sido extremamente positivo - tudo o que eles têm a fazer é estacionar o carro e o recarregamento começa automaticamente," concluiu.

"O recarregamento sem fios é a longamente sonhada solução para tudo, dos telefones celulares aos carros elétricos," disse o físico Lorne Whitehead, da Universidade da Colúmbia Britânica, no Canadá.

"Uma preocupação significativa para recarregar carros sem fios é a alta potência e a alta frequência dos campos eletromagnéticos usados, e seus potenciais efeitos desconhecidos sobre a saúde dos seres humanos," explica ele.

Para diminuir essas preocupações, Whitehead e seu grupo desenvolveram uma técnica totalmente nova de transmissão de eletricidade sem fios, que opera a uma frequência 100 vezes mais baixa do que experimentos similares.

Isto resulta em campos magnéticos expostos - aos quais a pessoa que ande em volta do sistema estará sujeita - "praticamente desprezíveis", segundo o pesquisador.

Engrenagens magnéticas

O sistema elimina a necessidade das ondas de rádio.

Ele é baseado no que os pesquisadores chamam de "engrenagens magnéticas remotas".

O sistema local consiste de uma base magnética rotativa, alimentada pela energia da rede.

O carro possui em seu assoalho uma engrenagem correspondente, que gera energia ao ser posta em movimento pela ação remota da engrenagem da base.

Play sem plug

Foram montadas quatro estações experimentais na Universidade.

Os testes mostraram que o sistema de recarregamento sem fios alcança uma eficiência correspondente a 90% do sistema tradicional por cabo.

"Um dos grandes problemas dos veículos elétricos é a necessidade de conectar cabos e soquetes em locais apertados e com mau tempo," comentou David Woodson, membro da equipe.

"Desde que começamos a testar o sistema, o feedback dos motoristas tem sido extremamente positivo - tudo o que eles têm a fazer é estacionar o carro e o recarregamento começa automaticamente," concluiu.

Ciência aposta em materiais que se autoconsertam

O concreto é o material de construção mais usado no mundo, mas a ação da água e de produtos químicos tende, ao longo do tempo, a corroê-lo.

Mas não um novo concreto que está em fase de testes na Universidade Técnica de Delft, na Holanda.

O concreto autocurativo contém bactérias que produzem calcário e são ativadas pela água da chuva. Os esporos da bactéria - adicionados à fórmula do concreto - ficam dormentes até serem atingidos pela água da chuva corroendo as estruturas do material.

Então, a bactéria, que é inofensiva, produzirá calcário e "curará" as rachaduras causadas pela água.

"Vimos em laboratório o conserto de rachaduras de 0,5 mm de largura," o que é mais do que o estabelecido por normas técnicas, explica o microbiologista Henk Jonkers, autor do projeto.

Se a ideia der certo, Jonkers espera comercializar o produto daqui a dois ou três anos, após testes externos e em diferentes tipos de concreto.

O principal desafio é garantir que o agente "curador" seja forte o suficiente para sobreviver ao processo de mistura do concreto. Para isso, é preciso aplicar uma cobertura às partículas biológicas, algo que encarece o processo.

Mas, ainda que o agente aumente em 50% o custo do concreto, isso ainda representará apenas 1% a 2% do total dos custos de construção. Já a manutenção de concreto deteriorado representaria um custo maior, diz Jonkers.

Conserto com luz

Não é só para o concreto que os cientistas buscam desenvolver capacidades de autoconserto.

Uma aplicação possível dessa propriedade seria em smartphones e tablets, que tão comumente sofrem riscos e quebras na tela.

A equipe do professor Ian Bond, da Universidade de Bristol, na Grã-Bretanha, fez um estudo de viabilidade a respeito de um problema parecido, que afeta vidros à prova de balas. "O vidro suporta a bala, mas racha", explica.

Bond, Ian Bond, avaliou a possibilidade de mesclar com o vidro alguma substância que preencha as rachaduras. "Esse mesmo princípio poderia ser aplicado em escala menor", em aparelhos eletrônicos, acrescenta o professor.

Ele acredita que um sistema com um gatilho - talvez a luz do Sol - também possa funcionar. Óculos, por exemplos, poderiam ser fervidos para consertar riscos ou rachaduras na superfície.

"Você não pode fazer isso com seu celular, mas talvez possa colocar o aparelho na janela, sob o Sol durante 24 horas, para consertar alguns riscos".

Christoph Weder, do Instituto Adolphe Merkle, na Suíça, acredita que dá para ser mais prático, não precisando depender do Sol.

Ele e seus colegas estão desenvolvendo materiais que se reparam sozinhos com luz - com qualquer luz, mesmo a de uma lâmpada.

No caso dos smartphones, trata-se apenas de um projeto. Mas já existe um spray que pode ser aplicado em motores para prevenir ou minimizar vazamentos, caso eles sejam atingidos por balas de baixo calibre.

Há três camadas no spray, e as duas exteriores são feitas de um plástico especialmente formulado que se espalha ao redor do projétil. No meio do plástico há uma camada especial com um componente absorvente. Quando esse componente entra em contato com o combustível, forma-se uma camada seladora.

Circuitos de metal líquido

Os primeiros estudos sérios sobre esse tipo de tecnologia começaram nos anos 1960, por pesquisadores soviéticos. E, em 2001, um estudo da Universidade de Illinois (EUA) deu o pontapé para avanços nessa área.

Os pesquisadores injetaram um polímero semelhante ao plástico com cápsulas microscópicas contendo um líquido de agentes curativos. Se o material rachasse, isso ativava a ruptura das cápsulas e a liberação do agente curativo. E uma reação química reparava o produto. O polímero é capaz de recompor cerca de 75% de suas características originais.

Na última década, essa equipe avançou e criou um circuito elétrico que se autoconserta quando danificado. Microcápsulas no circuito liberam metal líquido em caso de danos, restaurando a condutividade.

O grupo já está comercializando seu trabalho por intermédio da empresa Autonomic Materials, que obteve investimentos de cerca de US$ 4 milhões. Segundo o executivo-chefe Joe Giuliani, as primeiras aplicações das microcápsulas devem ser em tintas e adesivos para serem usados em ambientes afetados pela corrosão.

O setor de petróleo e gás pode ser beneficiado: produtos autocurativos podem ser úteis em plataformas, em oleodutos e em refinarias.

Scott White, do Instituto Beckman da Universidade de Illinois, opina que o conserto em equipamentos esportivos e aeronáuticos, por exemplo, é um "alvo de médio prazo" para a ciência.

Segundo ele, todo o conceito de autoconserto tem despertado grande interesse na última década, com cerca de 200 estudos acadêmicos publicados a respeito no ano passado. Há projetos em direções distintas, como polímeros e compostos que se autorreparam.

Aviões com cicatrização

A inspiração, em alguns casos, é o sistema vascular humano, que depende de uma rede capilar para transportar agentes curativos ao local de feridas no corpo. Ao mesmo tempo, exploram a natureza reversível de alguns compostos químicos para incorporar neles essas habilidades curativas.

Que o conceito de usar veias artificiais para permitir que materiais se autoconsertem é viável ficou bem demonstrado em um trabalho apresentado em Janeiro deste ano, pelo próprio grupo da Universidade de Illinois.

Bond, por sua vez, está desenvolvendo uma rede vascular baseada em fibras ocas, que transmitiriam agentes curativos por meio de polímeros. Sua ideia final é "uma aeronave autocurativa".

Seu colega Christopher Semprimoschnig quer mais, e já fala em construir uma espaçonave capaz de se autoconsertar do impacto de meteoritos ou lixo espacial.

Tamara Dikic, da Universidade de Tecnologia de Eindhoven, na Holanda, propõe o uso dos materiais que se autoconsertam em aplicações mais práticas e imediatas: carros que não precisam ser lavados e celulares sem manchas de dedo.

A ideia de imitar a cicatrização biológica é minimizar danos em elementos estruturais de aviões, que podem ser alvo de rachaduras.

Bond continua trabalhando para superar alguns obstáculos enfrentados por sistemas vasculares: passar de microcápsulas para uma rede bi ou tridimensional, por exemplo, é um grande desafio industrial. Outro problema é garantir e controlar o fluxo do líquido curativo pelo material.

"No caso do sangue, ele só coagula quando está fora da veia", diz o professor. "Queremos algo assim, já que o perigo de compostos químicos simples é de que ele solidifique toda a rede capilar."

Mas não um novo concreto que está em fase de testes na Universidade Técnica de Delft, na Holanda.

O concreto autocurativo contém bactérias que produzem calcário e são ativadas pela água da chuva. Os esporos da bactéria - adicionados à fórmula do concreto - ficam dormentes até serem atingidos pela água da chuva corroendo as estruturas do material.

Então, a bactéria, que é inofensiva, produzirá calcário e "curará" as rachaduras causadas pela água.

"Vimos em laboratório o conserto de rachaduras de 0,5 mm de largura," o que é mais do que o estabelecido por normas técnicas, explica o microbiologista Henk Jonkers, autor do projeto.

Se a ideia der certo, Jonkers espera comercializar o produto daqui a dois ou três anos, após testes externos e em diferentes tipos de concreto.

O principal desafio é garantir que o agente "curador" seja forte o suficiente para sobreviver ao processo de mistura do concreto. Para isso, é preciso aplicar uma cobertura às partículas biológicas, algo que encarece o processo.

Mas, ainda que o agente aumente em 50% o custo do concreto, isso ainda representará apenas 1% a 2% do total dos custos de construção. Já a manutenção de concreto deteriorado representaria um custo maior, diz Jonkers.

Conserto com luz

Não é só para o concreto que os cientistas buscam desenvolver capacidades de autoconserto.

Uma aplicação possível dessa propriedade seria em smartphones e tablets, que tão comumente sofrem riscos e quebras na tela.

A equipe do professor Ian Bond, da Universidade de Bristol, na Grã-Bretanha, fez um estudo de viabilidade a respeito de um problema parecido, que afeta vidros à prova de balas. "O vidro suporta a bala, mas racha", explica.

Bond, Ian Bond, avaliou a possibilidade de mesclar com o vidro alguma substância que preencha as rachaduras. "Esse mesmo princípio poderia ser aplicado em escala menor", em aparelhos eletrônicos, acrescenta o professor.

Ele acredita que um sistema com um gatilho - talvez a luz do Sol - também possa funcionar. Óculos, por exemplos, poderiam ser fervidos para consertar riscos ou rachaduras na superfície.

"Você não pode fazer isso com seu celular, mas talvez possa colocar o aparelho na janela, sob o Sol durante 24 horas, para consertar alguns riscos".

Christoph Weder, do Instituto Adolphe Merkle, na Suíça, acredita que dá para ser mais prático, não precisando depender do Sol.

Ele e seus colegas estão desenvolvendo materiais que se reparam sozinhos com luz - com qualquer luz, mesmo a de uma lâmpada.

No caso dos smartphones, trata-se apenas de um projeto. Mas já existe um spray que pode ser aplicado em motores para prevenir ou minimizar vazamentos, caso eles sejam atingidos por balas de baixo calibre.

Há três camadas no spray, e as duas exteriores são feitas de um plástico especialmente formulado que se espalha ao redor do projétil. No meio do plástico há uma camada especial com um componente absorvente. Quando esse componente entra em contato com o combustível, forma-se uma camada seladora.

Circuitos de metal líquido

Os primeiros estudos sérios sobre esse tipo de tecnologia começaram nos anos 1960, por pesquisadores soviéticos. E, em 2001, um estudo da Universidade de Illinois (EUA) deu o pontapé para avanços nessa área.

Os pesquisadores injetaram um polímero semelhante ao plástico com cápsulas microscópicas contendo um líquido de agentes curativos. Se o material rachasse, isso ativava a ruptura das cápsulas e a liberação do agente curativo. E uma reação química reparava o produto. O polímero é capaz de recompor cerca de 75% de suas características originais.

Na última década, essa equipe avançou e criou um circuito elétrico que se autoconserta quando danificado. Microcápsulas no circuito liberam metal líquido em caso de danos, restaurando a condutividade.

O grupo já está comercializando seu trabalho por intermédio da empresa Autonomic Materials, que obteve investimentos de cerca de US$ 4 milhões. Segundo o executivo-chefe Joe Giuliani, as primeiras aplicações das microcápsulas devem ser em tintas e adesivos para serem usados em ambientes afetados pela corrosão.

O setor de petróleo e gás pode ser beneficiado: produtos autocurativos podem ser úteis em plataformas, em oleodutos e em refinarias.

Scott White, do Instituto Beckman da Universidade de Illinois, opina que o conserto em equipamentos esportivos e aeronáuticos, por exemplo, é um "alvo de médio prazo" para a ciência.

Segundo ele, todo o conceito de autoconserto tem despertado grande interesse na última década, com cerca de 200 estudos acadêmicos publicados a respeito no ano passado. Há projetos em direções distintas, como polímeros e compostos que se autorreparam.

Aviões com cicatrização

A inspiração, em alguns casos, é o sistema vascular humano, que depende de uma rede capilar para transportar agentes curativos ao local de feridas no corpo. Ao mesmo tempo, exploram a natureza reversível de alguns compostos químicos para incorporar neles essas habilidades curativas.

Que o conceito de usar veias artificiais para permitir que materiais se autoconsertem é viável ficou bem demonstrado em um trabalho apresentado em Janeiro deste ano, pelo próprio grupo da Universidade de Illinois.

Bond, por sua vez, está desenvolvendo uma rede vascular baseada em fibras ocas, que transmitiriam agentes curativos por meio de polímeros. Sua ideia final é "uma aeronave autocurativa".

Seu colega Christopher Semprimoschnig quer mais, e já fala em construir uma espaçonave capaz de se autoconsertar do impacto de meteoritos ou lixo espacial.

Tamara Dikic, da Universidade de Tecnologia de Eindhoven, na Holanda, propõe o uso dos materiais que se autoconsertam em aplicações mais práticas e imediatas: carros que não precisam ser lavados e celulares sem manchas de dedo.

A ideia de imitar a cicatrização biológica é minimizar danos em elementos estruturais de aviões, que podem ser alvo de rachaduras.

Bond continua trabalhando para superar alguns obstáculos enfrentados por sistemas vasculares: passar de microcápsulas para uma rede bi ou tridimensional, por exemplo, é um grande desafio industrial. Outro problema é garantir e controlar o fluxo do líquido curativo pelo material.

"No caso do sangue, ele só coagula quando está fora da veia", diz o professor. "Queremos algo assim, já que o perigo de compostos químicos simples é de que ele solidifique toda a rede capilar."

Fonte: BBC

Exoesqueleto robótico dá independência a pessoas com paralisia

O sonho de reconquistar a capacidade de se levantar e caminhar está

mais perto da realidade para pessoas paralisadas da cintura para baixo

que acreditavam que nunca andariam novamente.

Uma equipe de engenheiros da Universidade de Vanderbilt (EUA) desenvolveu um exoesqueleto motorizado que permite que pessoas com lesões graves na medula espinhal fiquem de pé, andem, sentem-se e subam escadas.

O exoesqueleto robótico é leve, compacto e possui um design modular que promete dar aos usuários um grau de independência sem precedentes.

Até recentemente "robôs de vestir" eram coisa de ficção científica.

Nos últimos 10 anos, contudo, os avanços na robótica e nas tecnologias de microeletrônica, baterias e motores elétricos avançaram a um ponto que se tornou prático desenvolver exoesqueletos para ajudar pessoas com deficiência e idosos com dificuldades motoras.

Assistência robótica

Estes aparelhos funcionam como um esqueleto metálico externo, presos firmemente ao redor do tronco.

Suportes rígidos são amarrados às pernas, do quadril até os joelhos, e dos joelhos até os pés.

As articulações do quadril e joelho são movidas por motores elétricos controlados por computador, e alimentados por baterias.

Pacientes com paralisia podem usar o aparelho robotizado com o auxílio de um andador ou de muletas para manter o equilíbrio.

A intensidade da assistência robótica ajusta-se automaticamente para usuários que têm algum controle muscular em suas pernas, o que lhes permite utilizar os próprios músculos durante a caminhada.

Assim, idosos podem usar apenas o exoesqueleto. Quando o usuário está totalmente paralisado, o aparelho faz todo o trabalho.

Estimulação elétrica funcional

Já existem outros exoesqueletos robóticos sendo comercializados, mas este é o primeiro robô portátil a incorporar uma tecnologia comprovada de reabilitação, chamada estimulação elétrica funcional.

A estimulação elétrica funcional aplica pequenos impulsos elétricos nos músculos paralisados, fazendo-os contrair e relaxar.

A técnica pode melhorar a força nas pernas de pessoas com paraplegia incompleta. Para os paraplégicos completos, a estimulação elétrica pode melhorar a circulação, alterar a densidade óssea e reduzir a atrofia muscular.

A universidade licenciou o projeto para a empresa Parker Hannifin, que afirmou que a tecnologia do exoesqueleto permitirá que ele seja significativamente mais barato do que as unidades à venda atualmente, que custam por volta de US$140.000.

Uma equipe de engenheiros da Universidade de Vanderbilt (EUA) desenvolveu um exoesqueleto motorizado que permite que pessoas com lesões graves na medula espinhal fiquem de pé, andem, sentem-se e subam escadas.

O exoesqueleto robótico é leve, compacto e possui um design modular que promete dar aos usuários um grau de independência sem precedentes.

Até recentemente "robôs de vestir" eram coisa de ficção científica.

Nos últimos 10 anos, contudo, os avanços na robótica e nas tecnologias de microeletrônica, baterias e motores elétricos avançaram a um ponto que se tornou prático desenvolver exoesqueletos para ajudar pessoas com deficiência e idosos com dificuldades motoras.

Assistência robótica

Estes aparelhos funcionam como um esqueleto metálico externo, presos firmemente ao redor do tronco.

Suportes rígidos são amarrados às pernas, do quadril até os joelhos, e dos joelhos até os pés.

As articulações do quadril e joelho são movidas por motores elétricos controlados por computador, e alimentados por baterias.

Pacientes com paralisia podem usar o aparelho robotizado com o auxílio de um andador ou de muletas para manter o equilíbrio.

A intensidade da assistência robótica ajusta-se automaticamente para usuários que têm algum controle muscular em suas pernas, o que lhes permite utilizar os próprios músculos durante a caminhada.

Assim, idosos podem usar apenas o exoesqueleto. Quando o usuário está totalmente paralisado, o aparelho faz todo o trabalho.

Estimulação elétrica funcional

Já existem outros exoesqueletos robóticos sendo comercializados, mas este é o primeiro robô portátil a incorporar uma tecnologia comprovada de reabilitação, chamada estimulação elétrica funcional.

A estimulação elétrica funcional aplica pequenos impulsos elétricos nos músculos paralisados, fazendo-os contrair e relaxar.

A técnica pode melhorar a força nas pernas de pessoas com paraplegia incompleta. Para os paraplégicos completos, a estimulação elétrica pode melhorar a circulação, alterar a densidade óssea e reduzir a atrofia muscular.

A universidade licenciou o projeto para a empresa Parker Hannifin, que afirmou que a tecnologia do exoesqueleto permitirá que ele seja significativamente mais barato do que as unidades à venda atualmente, que custam por volta de US$140.000.

Fonte:

Redação do Diário da Saúde

Aplicativos da Google Play podem enviar SMS maliciosos aos usuários

Cerca de 200 aplicativos Android encontrados no Google Play criam

mensagens SMS em dispositivos nos quais estão instalados, de acordo com

pesquisadores em segurança da empresa de antivírus Symantec.

Essa técnica pode, teoricamente, ser utilizada para phishing por SMS, um tipo de ataque onde são solicitados aos usuários informações sigilosas ou para se inscreverem em serviços pagos por meio de uma mensagem SMS maliciosos que parecem com mensagens originais enviadas por fontes confiáveis.

Segundo o pesquisador em segurança da Symantec, Mario Ballano, no entanto, as aplicações detectadas até agora utilizam a técnica para outros propósitos, como exibição de publicidade.

Na sexta-feira passada, pesquisadores da Universidade da Carolina do Norte anunciou que descobriu uma vulnerabilidade do Android Open Source Project (AOSP) chamada de “smishing” (SMS phishing) – o código serve como base para a maioria dos firmaware Android criados por fabricantes de telefones.

A vulnerabilidade possibilita rodar um aplicativo sem que necessite de permissões para escrever uma mensagem de texto com um endereço de remetente arbitrário e conteúdos maliciosos no inbox de SMS do usuário.

"Acreditamos que tal vulnerabilidade pode ser facilmente explorada com o intuito de lançar vários ataques de phishing", disse um professor associado ao Departamento de Ciência da Computação da Universidade da Carolina do Norte, Xuxian Jiang. A equipe de segurança do Android foi notificada e confirmou que uma mudança será feita na próxima versão do OS, com o intuito de acabar com esse comportamento.

No entanto, o código gera tais mensagens SMS localmente foi publicamente documentado e usado desde agosto de 2010, disse Ballano. "Registramos mais de 250 aplicativos que contêm o código que utiliza essa técnica, incluindo 200 que estão atualmente disponíveis no Google Play, com milhões de downloads combinados", disse o pesquisador. "Alguns desses aplicativos utilizam o código para melhor integrar mensagens de texto com mensagens instantâneas ou outros serviços online. A vasta maioria utiliza um kit de desenvolvimento de software (SDK) para redes de anúncios, que enviam publicidade diretamente para a caixa de entrada do usuário."

Ainda assim, a Symantec ainda não detectou um aplicativo que utiliza a técnica de SMS phishing. Mas os usuários devem ficar atentos a qualquer mensagem suspeita que receberem, até que o Google solucione a questão, recomendou Ballano.

Essa técnica pode, teoricamente, ser utilizada para phishing por SMS, um tipo de ataque onde são solicitados aos usuários informações sigilosas ou para se inscreverem em serviços pagos por meio de uma mensagem SMS maliciosos que parecem com mensagens originais enviadas por fontes confiáveis.

Segundo o pesquisador em segurança da Symantec, Mario Ballano, no entanto, as aplicações detectadas até agora utilizam a técnica para outros propósitos, como exibição de publicidade.

Na sexta-feira passada, pesquisadores da Universidade da Carolina do Norte anunciou que descobriu uma vulnerabilidade do Android Open Source Project (AOSP) chamada de “smishing” (SMS phishing) – o código serve como base para a maioria dos firmaware Android criados por fabricantes de telefones.

A vulnerabilidade possibilita rodar um aplicativo sem que necessite de permissões para escrever uma mensagem de texto com um endereço de remetente arbitrário e conteúdos maliciosos no inbox de SMS do usuário.

"Acreditamos que tal vulnerabilidade pode ser facilmente explorada com o intuito de lançar vários ataques de phishing", disse um professor associado ao Departamento de Ciência da Computação da Universidade da Carolina do Norte, Xuxian Jiang. A equipe de segurança do Android foi notificada e confirmou que uma mudança será feita na próxima versão do OS, com o intuito de acabar com esse comportamento.

No entanto, o código gera tais mensagens SMS localmente foi publicamente documentado e usado desde agosto de 2010, disse Ballano. "Registramos mais de 250 aplicativos que contêm o código que utiliza essa técnica, incluindo 200 que estão atualmente disponíveis no Google Play, com milhões de downloads combinados", disse o pesquisador. "Alguns desses aplicativos utilizam o código para melhor integrar mensagens de texto com mensagens instantâneas ou outros serviços online. A vasta maioria utiliza um kit de desenvolvimento de software (SDK) para redes de anúncios, que enviam publicidade diretamente para a caixa de entrada do usuário."

Ainda assim, a Symantec ainda não detectou um aplicativo que utiliza a técnica de SMS phishing. Mas os usuários devem ficar atentos a qualquer mensagem suspeita que receberem, até que o Google solucione a questão, recomendou Ballano.

Fonte: IDG Now!

domingo, 4 de novembro de 2012

Número de navegadores "zumbis" é preocupante, afirma pesquisador

Alguns navegadores da Web pode ser enganados com as chamadas "extensões maliciosas", as quais podem dar a crackers a capacidade de sequestrar a sessão do usuário, espionar webcams, upload e download de arquivos e até invadir smartphones Android.

O consultor de segurança da Deloitte Hungria, Zoltan Balazs, falou sobre o tema que ele chama de “navegadores zumbis" durante a conferência hacker Hacker Halted Conference, que ocorreu durante esta semana em Miami.

Ele afirmou que até um ano atrás, apenas 10 dessas extensões maliciosas eram conhecidas, mas este ano foram identificadas mais 49. "É um aumento vertiginoso", observou Balazs, e ele culpou os fornecedores de antivírus por supostamente ignorar a questão.

"Mesmo depois de dois anos, nenhum dos fornecedores de antivírus detectou essas extensões", disse. Balazs pediu, ainda, que para que fornecedores "se esforcem mais na identificação de extensões maliciosas."

Em sua palestra, Balazs explicou como extensões maliciosas no Firefox, Chrome e Safari foram criadas por crackers, que tentam adicioná-las aos navegadores de usuários por meio de ataques drive-by download ou anexos infectados. "O resultado pode estar dando ao atacante uma maneira de roubar dados ou espionar você", disse.

Em termos de aconselhar empresas preocupadas com a sua base de usuários que podem vir a ser vítimas desses ataques, Balazs disse que estabelecer controle sobre as aplicações pode ajudar. Além disso, no Chrome é possível controlar as extensões que o usuário pode usar.

Ele afirmou que até um ano atrás, apenas 10 dessas extensões maliciosas eram conhecidas, mas este ano foram identificadas mais 49. "É um aumento vertiginoso", observou Balazs, e ele culpou os fornecedores de antivírus por supostamente ignorar a questão.

"Mesmo depois de dois anos, nenhum dos fornecedores de antivírus detectou essas extensões", disse. Balazs pediu, ainda, que para que fornecedores "se esforcem mais na identificação de extensões maliciosas."

Em sua palestra, Balazs explicou como extensões maliciosas no Firefox, Chrome e Safari foram criadas por crackers, que tentam adicioná-las aos navegadores de usuários por meio de ataques drive-by download ou anexos infectados. "O resultado pode estar dando ao atacante uma maneira de roubar dados ou espionar você", disse.

Em termos de aconselhar empresas preocupadas com a sua base de usuários que podem vir a ser vítimas desses ataques, Balazs disse que estabelecer controle sobre as aplicações pode ajudar. Além disso, no Chrome é possível controlar as extensões que o usuário pode usar.

Fonte: IDG Now!

terça-feira, 23 de outubro de 2012

FBI alerta sobre spyware comercial que agora infecta aparelhos Android

Um recente aviso do FBI sobre malware no Android

inclui a versão móvel do spyware que foi vendida para a execução de

leis e governos, demonstrando como tais aplicações comerciais podem

representar uma ameaça para as empresas privadas e consumidores.

O Internet Crime Complaint Center, do FBI, disse nesta semana que o FinFisher estava entre os mais recentes malware que chamaram sua atenção, junto com um cavalo de Tróia chamado Loozfon. Para infectar celulares, os criminosos estavam enviando mensagens de texto com links que levam para um site malicioso.

O FinFisher tem sido utilizado por algum tempo para comprometer computadores pessoais. A versão comercial foi originalmente vendida como spyware para a aplicação da lei e governos em quase uma dúzia de países.

"O FinFisher é um excelente exemplo sobre o que é tão arriscado sobre as agências governamentais usarem ferramentas de software que podem ser utilizadas para fins maliciosos", Stephen Cobb, segurança evangelista para a ESET, disse por e-mail. "Há uma ironia enorme em um aviso do FBI sobre um software desenvolvido para fins de aplicação da lei ser agora uma ameaça para os nossos telefones Android."

A versão Android do FinFisher permite que cibercriminosos assumam o controle de um dispositivo e monitorem seu uso para roubar informações pessoais, tais como IDs de usuário e senhas para sites bancários online. O Loozfon rouba listas de contatos e o número do telefone infectado. Os criminosos usam tais informações para criar mensagens de texto convincentes para atrair mais pessoas para sites maliciosos.

Ambos malware tiram vantagem das vulnerabilidades dentro do WebKit, um mecanismo de layout de código aberto usado no Safari, da Apple, e outros navegadores, como o Google Chrome, disse Daniel Ford, diretor de segurança da empresa de segurança móvel Fixmo. Nesse ponto, FinFisher e Loozfon são semelhantes aos outros malware Android para roubo de dados.

O FinFisher, desenvolvido pelo Gamma Group, do Reino Unido, foi descoberto pela primeira vez em julho, em Bahrein, onde foi usado para espionar ativistas dentro do reino do Golfo Pérsico. Gamma negou ter vendido o software para o Bahrain. Em agosto, a fornecedora de segurança Rapid7 encontrou servidores de comando e controle em outros 10 países: Estados Unidos, Indonésia, Austrália, Catar, Etiópia, República Checa, Estônia, Mongólia, Letônia e Dubai.

Marcus Carey, pesquisador de segurança da Rapid7, disse que não viu nenhuma evidência de que o FinFisher esteja sendo amplamente utilizado no mercado móvel. "Não sabemos se o FinFisher está dentro ou fora de controle", disse Carey. "Alguns dos relatos que eu vi fazem parecer que ele está em toda parte."

LoozFon é o perigo maior, disse Rapid7. Descoberto há dois meses, os criminosos estão enviando links com textos que prometem altos salários para trabalhar em casa. "Esse tipo de malware é muito comum no mercado Android", disse Carey.

A Rapid7 não sabe dizer quantos telefones podem ter sido comprometidos com o LoozFon, disse Giri Sreenivas, vice-presidente e gerente geral da empresa. O cavalo de Tróia provavelmente está sendo amplamente utilizado em aplicações móveis falsificadas encontradas em desagradáveis mercados online fora dos EUA. A maioria das infecções de celular ocorre quando aplicativos falsos de mercados Android são baixados, especialmente da China e da Rússia, disse a McAfee.

O risco de malware nos telefones Android é uma preocupação crescente. Um estudo divulgado este ano pela Symantec constatou que 67% das grandes empresas estavam preocupadas com o malware se espalhando de dispositivos móveis para redes internas.

A McAfee informou ter encontrado 7000 malware visando a plataforma Android nos primeiros três meses do ano, contra 1.000 para outros sistemas operacionais móveis. Por comparação, o número total de malware descoberto em meados de 2011 foi na ordem das centenas, disse a empresa de segurança. Parte do aumento foi devido a melhorias na detecção.

Apesar da crescente ameaça, operadoras e fabricantes de aparelhos Android continuam a fazer um mau trabalho em atualizar o software, mostram estudos recentes.

O Internet Crime Complaint Center, do FBI, disse nesta semana que o FinFisher estava entre os mais recentes malware que chamaram sua atenção, junto com um cavalo de Tróia chamado Loozfon. Para infectar celulares, os criminosos estavam enviando mensagens de texto com links que levam para um site malicioso.

O FinFisher tem sido utilizado por algum tempo para comprometer computadores pessoais. A versão comercial foi originalmente vendida como spyware para a aplicação da lei e governos em quase uma dúzia de países.

"O FinFisher é um excelente exemplo sobre o que é tão arriscado sobre as agências governamentais usarem ferramentas de software que podem ser utilizadas para fins maliciosos", Stephen Cobb, segurança evangelista para a ESET, disse por e-mail. "Há uma ironia enorme em um aviso do FBI sobre um software desenvolvido para fins de aplicação da lei ser agora uma ameaça para os nossos telefones Android."

A versão Android do FinFisher permite que cibercriminosos assumam o controle de um dispositivo e monitorem seu uso para roubar informações pessoais, tais como IDs de usuário e senhas para sites bancários online. O Loozfon rouba listas de contatos e o número do telefone infectado. Os criminosos usam tais informações para criar mensagens de texto convincentes para atrair mais pessoas para sites maliciosos.

Ambos malware tiram vantagem das vulnerabilidades dentro do WebKit, um mecanismo de layout de código aberto usado no Safari, da Apple, e outros navegadores, como o Google Chrome, disse Daniel Ford, diretor de segurança da empresa de segurança móvel Fixmo. Nesse ponto, FinFisher e Loozfon são semelhantes aos outros malware Android para roubo de dados.

O FinFisher, desenvolvido pelo Gamma Group, do Reino Unido, foi descoberto pela primeira vez em julho, em Bahrein, onde foi usado para espionar ativistas dentro do reino do Golfo Pérsico. Gamma negou ter vendido o software para o Bahrain. Em agosto, a fornecedora de segurança Rapid7 encontrou servidores de comando e controle em outros 10 países: Estados Unidos, Indonésia, Austrália, Catar, Etiópia, República Checa, Estônia, Mongólia, Letônia e Dubai.

Marcus Carey, pesquisador de segurança da Rapid7, disse que não viu nenhuma evidência de que o FinFisher esteja sendo amplamente utilizado no mercado móvel. "Não sabemos se o FinFisher está dentro ou fora de controle", disse Carey. "Alguns dos relatos que eu vi fazem parecer que ele está em toda parte."

LoozFon é o perigo maior, disse Rapid7. Descoberto há dois meses, os criminosos estão enviando links com textos que prometem altos salários para trabalhar em casa. "Esse tipo de malware é muito comum no mercado Android", disse Carey.

A Rapid7 não sabe dizer quantos telefones podem ter sido comprometidos com o LoozFon, disse Giri Sreenivas, vice-presidente e gerente geral da empresa. O cavalo de Tróia provavelmente está sendo amplamente utilizado em aplicações móveis falsificadas encontradas em desagradáveis mercados online fora dos EUA. A maioria das infecções de celular ocorre quando aplicativos falsos de mercados Android são baixados, especialmente da China e da Rússia, disse a McAfee.

O risco de malware nos telefones Android é uma preocupação crescente. Um estudo divulgado este ano pela Symantec constatou que 67% das grandes empresas estavam preocupadas com o malware se espalhando de dispositivos móveis para redes internas.

A McAfee informou ter encontrado 7000 malware visando a plataforma Android nos primeiros três meses do ano, contra 1.000 para outros sistemas operacionais móveis. Por comparação, o número total de malware descoberto em meados de 2011 foi na ordem das centenas, disse a empresa de segurança. Parte do aumento foi devido a melhorias na detecção.

Apesar da crescente ameaça, operadoras e fabricantes de aparelhos Android continuam a fazer um mau trabalho em atualizar o software, mostram estudos recentes.

Fonte: IDG Now!

Aplicativos Android têm sérias vulnerabilidades SSL, dizem pesquisadores

Uma equipe de pesquisadores de duas universidades alemãs lançou um

estudo afirmando que muitos dos aplicativos gratuitos mais populares

disponíveis na loja do Google Play podem ser vulneráveis a ataques

man-in-the-middle (MitM) - ameaçando seriamente a privacidade do

usuário.

Um ataque "man-in-the-middle" é aquele em que um intermediário intercepta a comunicação entre dois sistemas, como entre um PC e usuário.

Os pesquisadores, das universidades de Hannover e Marburg, estudaram os 13,5 mil aplicativos gratuitos mais populares da loja online, com o intuito de encontrar vulnerabilidades SSL ("Secure Socket Layer", protocolo de certificação) e TSL ("Transport Layer Security", ou "segurança nas camadas de transporte", em tradução livre).

Eles descobriram que 1 074 das aplicações "contém códigos específicos SSL que, ou aceita todos os certificados, ou todos os nomes de host de um certificado e, portanto, são potencialmente vulneráveis a ataques MiTM", segundo um resumo publicado online.

Além disso, os cientistas realizaram uma análise manual detalhada em 100 aplicativos em busca de potenciais problemas de segurança. Com isso, descobriram que 41 aplicações eram abertas a ataques man-in-the-middle, por conta de vulnerabilidades no SSL.

Eles disseram que os apps vulneráveis poderiam ser explorados, permitindo que um invasor roubasse nomes de usuários e senhas, informações altamente sigilosas do Facebook, WordPress, Twitter, Google, Yahoo e até mesmo de contas de internet banking, entre outras.

Vulnerabilidades semelhantes, a equipe acrescentou, poderiam ser usadas para manipular o software antivírus do telefone, alterando definições para incluir aplicativos autorizados ou garantir que os maliciosos sejam ignorados.

"A base cumulativa instalada de aplicativos vulneráveis a ataques MiTM confirmados se situa entre 39,5 milhões e 185 milhões de usuários, de acordo o Google Play. Na verdade, a loja não informa o número exato de instalações e exibe um intervalo, em vez disso. O número real provavelmente é maior, já que os mercados alternativos de apps para Android também contribuem para a base instalada", escreveram os pesquisadores.

Um ataque "man-in-the-middle" é aquele em que um intermediário intercepta a comunicação entre dois sistemas, como entre um PC e usuário.

Os pesquisadores, das universidades de Hannover e Marburg, estudaram os 13,5 mil aplicativos gratuitos mais populares da loja online, com o intuito de encontrar vulnerabilidades SSL ("Secure Socket Layer", protocolo de certificação) e TSL ("Transport Layer Security", ou "segurança nas camadas de transporte", em tradução livre).

Eles descobriram que 1 074 das aplicações "contém códigos específicos SSL que, ou aceita todos os certificados, ou todos os nomes de host de um certificado e, portanto, são potencialmente vulneráveis a ataques MiTM", segundo um resumo publicado online.

Além disso, os cientistas realizaram uma análise manual detalhada em 100 aplicativos em busca de potenciais problemas de segurança. Com isso, descobriram que 41 aplicações eram abertas a ataques man-in-the-middle, por conta de vulnerabilidades no SSL.

Eles disseram que os apps vulneráveis poderiam ser explorados, permitindo que um invasor roubasse nomes de usuários e senhas, informações altamente sigilosas do Facebook, WordPress, Twitter, Google, Yahoo e até mesmo de contas de internet banking, entre outras.

Vulnerabilidades semelhantes, a equipe acrescentou, poderiam ser usadas para manipular o software antivírus do telefone, alterando definições para incluir aplicativos autorizados ou garantir que os maliciosos sejam ignorados.

"A base cumulativa instalada de aplicativos vulneráveis a ataques MiTM confirmados se situa entre 39,5 milhões e 185 milhões de usuários, de acordo o Google Play. Na verdade, a loja não informa o número exato de instalações e exibe um intervalo, em vez disso. O número real provavelmente é maior, já que os mercados alternativos de apps para Android também contribuem para a base instalada", escreveram os pesquisadores.

Fonte: IDG Now!

quarta-feira, 17 de outubro de 2012

Kaspersky descobre novo vírus-espião altamente especializado

A Kaspersky Lab anunciou a descoberta do miniFlame, um malware altamente flexível, criado para roubar dados e controlar sistemas infectados durante operações de ciberespionagem. O vírus, também conhecido como SPE, foi descoberto pelos analistas da Kaspersky Lab em julho de 2012 e foi originalmente identificado como um módulo do Flame.

De acordo com os experts, o SPE é uma "ferramenta de ciberespionagem altamente especializada". O vírus atacou alguns poucos alvos no Líbano, França e EUA.

Em setembro de 2012, entretanto, os investigadores da empresa realizaram uma análise mais profunda aos servidores C&C do Flame e descobriram que o módulo miniFlame era, na verdade, uma ferramenta interoperável, que poderia ser utilizada como um programa malicioso independente ou simultaneamente, como um plug-in para as ciberarmas Flame ou Gauss.

De acordo com os especialistas, a descoberta do miniFlame oferece provas da cooperação existente entre os criadores dos maiores programas maliciosos utilizados para a ciberguerra: Stuxnet, Duqu, Flame e Gauss. Dada essa relação com o Flame e o Gauss, o miniFlame pode ser instalado nos equipamentos já infectados por eles. O vetor da infecção original do miniFlame ainda não foi determinado.

Além disso, a Kaspersky descobriu seis variações do miniFlame, todas datadas entre 2010 e 2011. Porém, as análises apontam para a possibilidade de que o desenvolvimento do vírus tenha tido início em 2007. Uma vez instalado, o miniFlame opera como um backdoor e permite obter qualquer arquivo da máquina infectada. Até o momento, a empresa já detectou seis destas modificações, identificando duas gerações principais: 4.x e 5.x.

De acordo com os experts, o SPE é uma "ferramenta de ciberespionagem altamente especializada". O vírus atacou alguns poucos alvos no Líbano, França e EUA.

Em setembro de 2012, entretanto, os investigadores da empresa realizaram uma análise mais profunda aos servidores C&C do Flame e descobriram que o módulo miniFlame era, na verdade, uma ferramenta interoperável, que poderia ser utilizada como um programa malicioso independente ou simultaneamente, como um plug-in para as ciberarmas Flame ou Gauss.

De acordo com os especialistas, a descoberta do miniFlame oferece provas da cooperação existente entre os criadores dos maiores programas maliciosos utilizados para a ciberguerra: Stuxnet, Duqu, Flame e Gauss. Dada essa relação com o Flame e o Gauss, o miniFlame pode ser instalado nos equipamentos já infectados por eles. O vetor da infecção original do miniFlame ainda não foi determinado.

Além disso, a Kaspersky descobriu seis variações do miniFlame, todas datadas entre 2010 e 2011. Porém, as análises apontam para a possibilidade de que o desenvolvimento do vírus tenha tido início em 2007. Uma vez instalado, o miniFlame opera como um backdoor e permite obter qualquer arquivo da máquina infectada. Até o momento, a empresa já detectou seis destas modificações, identificando duas gerações principais: 4.x e 5.x.

Fonte: IDG Now!

segunda-feira, 15 de outubro de 2012

Vírus que se espalha pelo Skype ganha versão latina e sequestra dados

Analistas da Kaspersky Lab anunciaram nesta quinta (11) a descoberta

de uma versão latina do worm Dorkbot, que infectou milhares de usuários

do Skype na Europa nos últimos dias. De acordo com Dmitry Bestuzhev,

diretor do grupo de pesquisa e análise na região, o malware começou a se

espalhar no último sábado (6), por meio do serviço de mensagem

instantânea (IM) e, logo nas primeiras duas horas, recebeu cerca de 500

mil cliques.

A variante também se espalha por meio da mensagem "¿es ésta tu foto de perfil nuevo?” (é sua nova foto do perfil?), que pode aparece em inglês, espanhol, e português - dependendo da localidade do internauta. Quando o usuário clica no link, é redirecionado para fazer o download do arquivo malicioso e, caso seja infectado, a mensagem será espalhada para os contatos do Skype, MSN e para todas as redes sociais e IM que tiverem seus logins e senhas salvos na máquina infectada. Além disso, o trojan também se dissemina via dispositivos USB.

Do mesmo modo, uma vez instalado no computador, o malware irá roubar dados pessoais e financeiros do usuário e ele passará a fazer parte de uma rede zumbi (botnet), podendo ter arquivos sequestrados pelo cibercriminoso - há casos em que é exigido um resgate de 200 dólares para devolver a informação, foto ou vídeo. "Chego a dizer que a maioria das pessoas que clicaram no link malicioso foi infectadas porque o malware, de acordo com o Virus Total, foi inicialmente detectado por apenas 2 dos 44 antivírus. Atualmente, 27 dos 43 deles já bloqueiam o golpe", afirma Bestuzhev.

Fabio Assolini, analista de malware da Kaspersky Lab no Brasil, afirmou que é questão de tempo para aparecer uma variante brasileira do worm Dorkbot. “Nossos cibercriminosos utilizam muito a engenharia social visando ganhos financeiros. Esse é o típico ataque que vemos por aqui regularmente”, afirma.

A variante também se espalha por meio da mensagem "¿es ésta tu foto de perfil nuevo?” (é sua nova foto do perfil?), que pode aparece em inglês, espanhol, e português - dependendo da localidade do internauta. Quando o usuário clica no link, é redirecionado para fazer o download do arquivo malicioso e, caso seja infectado, a mensagem será espalhada para os contatos do Skype, MSN e para todas as redes sociais e IM que tiverem seus logins e senhas salvos na máquina infectada. Além disso, o trojan também se dissemina via dispositivos USB.

Do mesmo modo, uma vez instalado no computador, o malware irá roubar dados pessoais e financeiros do usuário e ele passará a fazer parte de uma rede zumbi (botnet), podendo ter arquivos sequestrados pelo cibercriminoso - há casos em que é exigido um resgate de 200 dólares para devolver a informação, foto ou vídeo. "Chego a dizer que a maioria das pessoas que clicaram no link malicioso foi infectadas porque o malware, de acordo com o Virus Total, foi inicialmente detectado por apenas 2 dos 44 antivírus. Atualmente, 27 dos 43 deles já bloqueiam o golpe", afirma Bestuzhev.

Fabio Assolini, analista de malware da Kaspersky Lab no Brasil, afirmou que é questão de tempo para aparecer uma variante brasileira do worm Dorkbot. “Nossos cibercriminosos utilizam muito a engenharia social visando ganhos financeiros. Esse é o típico ataque que vemos por aqui regularmente”, afirma.

Fonte: IDG Now!

domingo, 7 de outubro de 2012

Após 5 anos, governo americano escolhe novo padrão para critptografia digital

Depois de uma concorrência pública que durou cinco anos, o NIST (National Institute of Standards and Technology) escolheu o chamado 'Keccak' para ser a mais nova pedra angular da arquitetura de segurança global: a função hash SHA-3.

A função hash é um algoritmo que, a partir de um determinado bloco de dados, gera um código de tamanho fixo, o valor hash. Isso é usado para criptografar informações transmitidas pela Internet, como logins e senhas. Sem o hash, a codificação de dados seria inútil - por isso, esse mecanismo de verificação é absolutamente fundamental para a segurança online.

Pronunciado como "catch-ack" (faz sentido em voz alta), o Keccak é invenção de um grupo de pesquisadores formado por Guido Bertoni, Joan Daemen e Gilles Van Assche, da STMicroelectronics, e Peeters Michal, da NXP Semiconductors.

Embora provavelmente leve alguns anos para se difundir, o SHA-3 (Secure Hash Algorithm -3) é importante. Ele foi inventado para corrigir falhas teóricas na atual família SHA-2, usada como mecanismo de autenticação em assinaturas digitais, e os protocolos como (TLS e seu sucessor TSL), SSH, e IPSec, bem como em populares programas de criptografia como PGP e Skype.

O NIST disse que Keccak foi escolhido entre 64 rivais por causa de seu bom desempenho em hardware - melhor do que o SHA-2 - além de sua capacidade de trabalhar em dispositivos com poder de computação variável.

"O Keccak tem a vantagem de não ser vulnerável como o SHA-2", disse o expert do NIST Tim Polk. "Um ataque que funcionaria contra o SHA-2 não atingiria o Keccak porque os dois algoritmos são projetados de modo diferente."

Mas o que é uma função hash e porque ela é importante?

A maneira mais fácil de explicar isso é usar um programa como o Skype como exemplo. O Skype codifica os dados que envia usando AES - este hash (na verdade, um dos vários da família SHA-2) é usado para garantir a comunicação segura de elementos como o login do usuário.

Fonte: IDG Now!

Cristal do tempo poderá sobreviver ao fim do Universo

Imagine que a entropia finalmente triunfou e, embora o Universo ainda não tenha atingido seu "final definitivo", ele chegou a uma era chamada de "morte do calor", com uma temperatura homogênea - será muito frio por toda parte.

Ainda assim, pode ser possível construir um cristal que continuará "funcionando", sobrevivendo ao resfriamento cósmico - e eventualmente funcionando como uma memória pós-universo.

Essas estruturas exóticas, batizadas de "cristais espaço-temporais", poderão continuar girando de forma persistente, mesmo em seu nível mais baixo de energia, permitindo quebrar tanto a simetria espacial quanto a simetria temporal.

"A ideia está perigosamente próxima da de uma máquina de movimento perpétuo," admite Frank Wilczek, do Instituto de Tecnologia de Massachusetts, idealizador dos cristais do espaço-tempo, referindo-se ao lendário "moto contínuo".

O pesquisador ressalta, porém, que, atingindo seu estado fundamental de energia, esses cristais não poderiam ser usados para produzir trabalho útil, afastando-se da fronteira do irrealizável.