segunda-feira, 20 de agosto de 2012

Saiba como proteger suas contas no Gmail, Facebook e Twitter

Se você ainda não leu sobre o repórter americano Mat Honan, que teve suas contas em serviços Apple sequestradas por crackers, então tire um tempinho e leia agora sobre o caso. É importante. Eu espero você terminar...

A história dele é sobre como um bando de hackers juvenis fez para invadir sua conta no iCloud e excluir todos os dados de seu iPhone, iPad e Mac - e também sequestrar sua conta no Google, Twitter e Amazon - a leitura deveria ser obrigatória para todos aqueles que utilizam esses serviços e, especialmente àqueles que se conectam a contas de redes sociais utilizando o mesmo endereço de e-mail.

Honan não fez absolutamente nada para ser atacado. Ele foi alvo simplesmente porque os hackers cobiçaram seu @mat. O que significa que o mesmo pode acontecer com você ou comigo, assim fácil, e nós não saberemos que fomos passados para trás até que seja tarde.

Uma coisa que Honan notou com pesar foi a sua incapacidade de utilizar autenticação de dois fatores no seu Gmail. Se ele tivesse feito isso, qualquer um que tentasse acessar sua conta teria também que introduzir uma senha de seis dígitos (também conhecida como PIN), que é gerada aleatoriamente e enviada via SMS para seu telefone.

Portanto, sua primeira missão para hoje é: Configurar a autenticação de dois fatores para o Google. Para fazer isso, você precisa ir em "Configurações do Gmail" (que é o ícone que se parece com uma pequena engrenagem no canto superior direito da caixa de entrada).

Então:

É você quem decide se o código será enviado via SMS ou por uma ligação

Depois de configurar o telefone você receberá um código, que deve ser digitado caixa indicada e pronto, seu e-mail está configurado.

Evidentemente, isso não é tão fácil como simplesmente usar uma senha. Você terá que realizar o mesmo procedimento para cada dispositivo e cada aplicativo em que você utiliza o seu login do Gmail, e todos esses dispositivos e apps não funcionam exatamente da mesma maneira.

Por exemplo, eu era capaz de fazer login no Gmail usando um PIN no meu desktop, laptop e iPad, mas não no meu tablet Android ou smartphone Windows. Para esses, eu tive que configurar códigos de utilização única que parecem com algo como: fztz dgpm oxfi uthb.

Para isso, você precisa voltar para a página de segurança de contas e selecionar o botão "Editar" ao lado de "Autorizar aplicativos e sites" para configurar senhas descartáveis. Você também pode usar essa ferramenta para gerenciar sua lista de dispositivos confiáveis e apps, e revogar o acesso a eles a qualquer momento.

Então, é isso que o Google dispõe para nós. Se quiser saber mais detalhes sobre as configurações de segurança para o Google, publicamos um passo a passo que você pode visualizar clicando aqui.

E quanto ao Facebook?

Nele você também pode reforçar as configurações de segurança com autenticação de dois fatores. Isso fará com que você digite um código semelhante ao SMS sempre que você entrar na página da rede social a partir de um novo dispositivo. O procedimento para configuração é parecido com o do Gmail:

Marque a caixa "solicite um código de segurança sempre que um computador desconhecido tentar acessar minha conta"

Se você tiver um dispositivo Android, você pode baixar um Code Generator app (aplicativo gerador de código, em tradução) gratuito que pode produzir senhas utilizáveis, sem a necessidade de enviar-lhe um SMS.

Twitter

O Twitter não oferece autenticação de dois fatores neste momento. Mas você pode tornar mais difícil para crackers redefinirem sua senha alterando uma configuração no seu perfil a qual exigirá que você forneça informações adicionais, tais como um endereço de e-mail ou número de telefone, ao solicitar uma nova senha.

De sua página de perfil no Twitter, clique em "Editar seu perfil". Em seguida, clique "conta" no menu do lado esquerdo, vá até o final da página, e marque na caixa ao lado de "Pedir informação pessoal para redefinir minha senha".

A falha em todos esses esquemas: Se os crackers conseguirem se apossar do seu celular, também estarão em posse de seus logins. Então, meu amigo, você estará totalmente ferrado.

A história dele é sobre como um bando de hackers juvenis fez para invadir sua conta no iCloud e excluir todos os dados de seu iPhone, iPad e Mac - e também sequestrar sua conta no Google, Twitter e Amazon - a leitura deveria ser obrigatória para todos aqueles que utilizam esses serviços e, especialmente àqueles que se conectam a contas de redes sociais utilizando o mesmo endereço de e-mail.

Honan não fez absolutamente nada para ser atacado. Ele foi alvo simplesmente porque os hackers cobiçaram seu @mat. O que significa que o mesmo pode acontecer com você ou comigo, assim fácil, e nós não saberemos que fomos passados para trás até que seja tarde.

Uma coisa que Honan notou com pesar foi a sua incapacidade de utilizar autenticação de dois fatores no seu Gmail. Se ele tivesse feito isso, qualquer um que tentasse acessar sua conta teria também que introduzir uma senha de seis dígitos (também conhecida como PIN), que é gerada aleatoriamente e enviada via SMS para seu telefone.

Portanto, sua primeira missão para hoje é: Configurar a autenticação de dois fatores para o Google. Para fazer isso, você precisa ir em "Configurações do Gmail" (que é o ícone que se parece com uma pequena engrenagem no canto superior direito da caixa de entrada).

Então:

- Selecione "Configurações" e, em seguida, a aba "Contas e importação";

- Em "Alterar configurações da conta" selecione "Outras configurações da Conta do Google";

- Isso levará você para uma página Web para suas contas. Selecione "Segurança" no menu do lado esquerdo. Pode ser que sua senha seja solicitada novamente;

- Em "Verificação em duas etapas" você vai ver "Status: desativado". Clique no botão "Editar" ao lado. Isso o levará a uma página do assistente que o guiará através do processo para ter um código de verificação de seis dígitos que lhe será enviado por mensagem de texto ou uma chamada robô.

É você quem decide se o código será enviado via SMS ou por uma ligação

Depois de configurar o telefone você receberá um código, que deve ser digitado caixa indicada e pronto, seu e-mail está configurado.

Evidentemente, isso não é tão fácil como simplesmente usar uma senha. Você terá que realizar o mesmo procedimento para cada dispositivo e cada aplicativo em que você utiliza o seu login do Gmail, e todos esses dispositivos e apps não funcionam exatamente da mesma maneira.

Por exemplo, eu era capaz de fazer login no Gmail usando um PIN no meu desktop, laptop e iPad, mas não no meu tablet Android ou smartphone Windows. Para esses, eu tive que configurar códigos de utilização única que parecem com algo como: fztz dgpm oxfi uthb.

Para isso, você precisa voltar para a página de segurança de contas e selecionar o botão "Editar" ao lado de "Autorizar aplicativos e sites" para configurar senhas descartáveis. Você também pode usar essa ferramenta para gerenciar sua lista de dispositivos confiáveis e apps, e revogar o acesso a eles a qualquer momento.

Então, é isso que o Google dispõe para nós. Se quiser saber mais detalhes sobre as configurações de segurança para o Google, publicamos um passo a passo que você pode visualizar clicando aqui.

E quanto ao Facebook?

Nele você também pode reforçar as configurações de segurança com autenticação de dois fatores. Isso fará com que você digite um código semelhante ao SMS sempre que você entrar na página da rede social a partir de um novo dispositivo. O procedimento para configuração é parecido com o do Gmail:

- Vá para "Configurações da Conta" no seu Facebook (para acessar essa página basta clicar na seta desenhada para baixo, localizada no canto superior direito da página, ao lado de "Página inicial");

- Selecione "Segurança" no menu à esquerda;

- Em "Aprovações de Login", clique em "Editar" e marque a caixa para a verificação (veja abaixo). Talvez você tenha que ajustar as configurações do seu navegador para acomodar o cookie que o Facebook quer depositar.

Marque a caixa "solicite um código de segurança sempre que um computador desconhecido tentar acessar minha conta"

- Na caixa de diálogo que aparece, clique em "Configurar agora". Pode ser que a sua senha seja solicitada novamente e que seja pedido o número do seu celular - caso você ainda não o tenha fornecido;

- Clique em Continuar. Se você tiver feito o processo corretamente, você deve receber um PIN de seis caracteres. Entre com ele e o nome do seu dispositivo nas caixas de diálogo que aparecem.

Se você tiver um dispositivo Android, você pode baixar um Code Generator app (aplicativo gerador de código, em tradução) gratuito que pode produzir senhas utilizáveis, sem a necessidade de enviar-lhe um SMS.

O Twitter não oferece autenticação de dois fatores neste momento. Mas você pode tornar mais difícil para crackers redefinirem sua senha alterando uma configuração no seu perfil a qual exigirá que você forneça informações adicionais, tais como um endereço de e-mail ou número de telefone, ao solicitar uma nova senha.

De sua página de perfil no Twitter, clique em "Editar seu perfil". Em seguida, clique "conta" no menu do lado esquerdo, vá até o final da página, e marque na caixa ao lado de "Pedir informação pessoal para redefinir minha senha".

Em "redefinição de senha", marque a caixa "pedir informação pessoal para redefinir minha senha"

A falha em todos esses esquemas: Se os crackers conseguirem se apossar do seu celular, também estarão em posse de seus logins. Então, meu amigo, você estará totalmente ferrado.

Fonte: IDG Now!

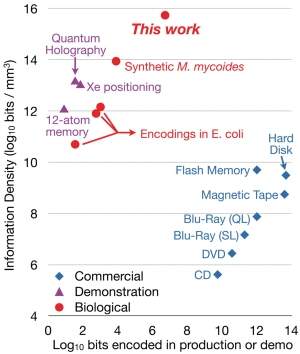

Dados gravados em DNA batem recorde de densidade

Se o DNA é bom para guardar as informações da vida, então ele pode ser útil para guardar informações não tão cruciais.

Livros, imagens e vídeos, por exemplo.

A teoria você já sabe: um miligrama de moléculas de DNA consegue guardar todos os livros da maior biblioteca do mundo - a Biblioteca do Congresso dos EUA - e ainda sobre muito espaço para os livros que serão escritos no futuro.

Ou seja, os mais modernos discos rígidos não são páreo para as moléculas de DNA, que são o meio de armazenamento de dados de maior densidade que se conhece, o que inclui aqueles que se conhece apenas na teoria.

O problema é que coisas vivas têm a mania de morrer, e as células se reproduzem, introduzindo mutações no DNA que fazem com que os dados se percam.

Esses problemas agora parecem ter sido resolvidos por George Church e seus colegas da Universidade de Harvard.

DNA sintético

Os pesquisadores gravaram um livro com 53.400 palavras, 11 imagens JPG e um programa Javascript, tudo somando 5,27 milhões de bits, em menos de um picograma de DNA - um trilionésimo de grama.

Para evitar os problemas da morte e das mutações, os pesquisadores não usaram células, eles usaram um impressora jato de tinta para incorporar fragmentos de DNA sintetizados quimicamente sobre a superfície de uma pastilha de vidro.

A técnica de gravação dos dados propriamente dita é similar ao que se faz para gravar dados em um disco rígido, ou em qualquer outro tipo de memória: os dados são convertidos em linguagem binária.

No caso do DNA, cada base recebeu um bit: as bases A e C codificam o "0", e as bases G e T codificam o "1".

Cada fragmento de DNA possui um código que indica sua posição no arquivo original. Para evitar problemas, os pesquisadores replicaram cada bloco milhares de vezes.

DNA somente leitura

A leitura dos dados gravados no DNA sintético exige um equipamento de sequenciamento genético, mostrando que o mecanismo não deverá chegar aos computadores domésticos tão cedo.

Os dados lidos das moléculas de DNA são passados para um computador, onde um programa coloca os diversos blocos de dados na ordem correta.

Os testes mostraram uma taxa de erro de dois erros por milhão de bits, o que é comparável a um DVD, e muito menos do que um disco rígido.

O único inconveniente da técnica é que os dados gravados no DNA são do tipo "somente leitura". Como o DNA tem que ser sintetizado para que os bits sejam codificados em suas bases, não há como reescrever a informação.

Ou seja, a molécula da vida, pelo menos por enquanto, seria adequada para guardar informações "eternas".

Livros, imagens e vídeos, por exemplo.

A teoria você já sabe: um miligrama de moléculas de DNA consegue guardar todos os livros da maior biblioteca do mundo - a Biblioteca do Congresso dos EUA - e ainda sobre muito espaço para os livros que serão escritos no futuro.

Ou seja, os mais modernos discos rígidos não são páreo para as moléculas de DNA, que são o meio de armazenamento de dados de maior densidade que se conhece, o que inclui aqueles que se conhece apenas na teoria.

O problema é que coisas vivas têm a mania de morrer, e as células se reproduzem, introduzindo mutações no DNA que fazem com que os dados se percam.

Esses problemas agora parecem ter sido resolvidos por George Church e seus colegas da Universidade de Harvard.

DNA sintético

Os pesquisadores gravaram um livro com 53.400 palavras, 11 imagens JPG e um programa Javascript, tudo somando 5,27 milhões de bits, em menos de um picograma de DNA - um trilionésimo de grama.

Para evitar os problemas da morte e das mutações, os pesquisadores não usaram células, eles usaram um impressora jato de tinta para incorporar fragmentos de DNA sintetizados quimicamente sobre a superfície de uma pastilha de vidro.

A técnica de gravação dos dados propriamente dita é similar ao que se faz para gravar dados em um disco rígido, ou em qualquer outro tipo de memória: os dados são convertidos em linguagem binária.

No caso do DNA, cada base recebeu um bit: as bases A e C codificam o "0", e as bases G e T codificam o "1".

Cada fragmento de DNA possui um código que indica sua posição no arquivo original. Para evitar problemas, os pesquisadores replicaram cada bloco milhares de vezes.

DNA somente leitura

A leitura dos dados gravados no DNA sintético exige um equipamento de sequenciamento genético, mostrando que o mecanismo não deverá chegar aos computadores domésticos tão cedo.

Os dados lidos das moléculas de DNA são passados para um computador, onde um programa coloca os diversos blocos de dados na ordem correta.

Os testes mostraram uma taxa de erro de dois erros por milhão de bits, o que é comparável a um DVD, e muito menos do que um disco rígido.

O único inconveniente da técnica é que os dados gravados no DNA são do tipo "somente leitura". Como o DNA tem que ser sintetizado para que os bits sejam codificados em suas bases, não há como reescrever a informação.

Ou seja, a molécula da vida, pelo menos por enquanto, seria adequada para guardar informações "eternas".

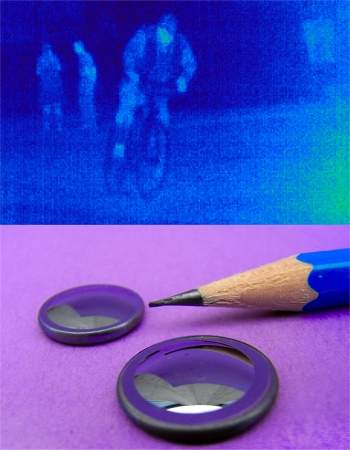

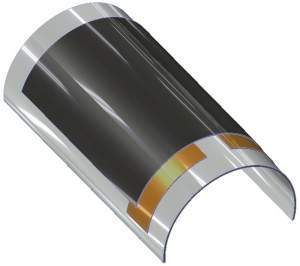

Lentes infravermelhas salvam vidas de pedestres

Já existem tecnologias para detectar pedestres e evitar atropelamentos em várias versões.

O problema é o custo desses equipamentos - por volta de R$5.000 - o que tem restringido sua utilização aos modelos de veículos mais luxuosos.

O coração desses equipamentos é um detector de raios infravermelhos, ou seja, do calor emitido pelos seres vivos.

Pelo menos essa parte do equipamento - o detector de infravermelho - agora deu um verdadeiro mergulho nos custos.

"Nós desenvolvemos um processo produtivo de lentes que nos permite baixar os custos desses componentes em mais de 70%," disse a Dra Helen Muller, do instituto IWM, na Alemanha.

Lentes estampadas

Normalmente essas lentes são fabricadas com materiais cristalinos, como germânio, seleneto de zinco ou sulfeto de zinco.

O problema é que esses materiais em bruto já são muito caros.

E eles só podem ser processados mecanicamente, com etapas de desbaste, polimento e acabamento em torno com ferramentas de diamante, todos passos essenciais para dar às lentes o formato preciso.

Em lugar dos materiais cristalinos, os engenheiros alemães usaram um material amorfo, uma espécie de vidro, chamado calcogeneto.

E, em vez das várias etapas intensivas em trabalho, o material alternativo pode ser moldado sob baixa temperatura, o que significa que seu formato pode ser dado por meio de estampagem, usando uma prensa.

Sem acabamento

O uso de um molde de alta precisão dispensa qualquer trabalho final de acabamento.

Segundo os pesquisadores, o baixo custo das lentes infravermelhas viabilizará uma série de outras aplicações da tecnologia, como a inspeção de processos produtivos, a detecção de "vazamentos de energia" em edifícios e o monitoramento de pessoas idosas.

O problema é o custo desses equipamentos - por volta de R$5.000 - o que tem restringido sua utilização aos modelos de veículos mais luxuosos.

O coração desses equipamentos é um detector de raios infravermelhos, ou seja, do calor emitido pelos seres vivos.

Pelo menos essa parte do equipamento - o detector de infravermelho - agora deu um verdadeiro mergulho nos custos.

"Nós desenvolvemos um processo produtivo de lentes que nos permite baixar os custos desses componentes em mais de 70%," disse a Dra Helen Muller, do instituto IWM, na Alemanha.

Lentes estampadas

Normalmente essas lentes são fabricadas com materiais cristalinos, como germânio, seleneto de zinco ou sulfeto de zinco.

O problema é que esses materiais em bruto já são muito caros.

E eles só podem ser processados mecanicamente, com etapas de desbaste, polimento e acabamento em torno com ferramentas de diamante, todos passos essenciais para dar às lentes o formato preciso.

Em lugar dos materiais cristalinos, os engenheiros alemães usaram um material amorfo, uma espécie de vidro, chamado calcogeneto.

E, em vez das várias etapas intensivas em trabalho, o material alternativo pode ser moldado sob baixa temperatura, o que significa que seu formato pode ser dado por meio de estampagem, usando uma prensa.

Sem acabamento

O uso de um molde de alta precisão dispensa qualquer trabalho final de acabamento.

Segundo os pesquisadores, o baixo custo das lentes infravermelhas viabilizará uma série de outras aplicações da tecnologia, como a inspeção de processos produtivos, a detecção de "vazamentos de energia" em edifícios e o monitoramento de pessoas idosas.

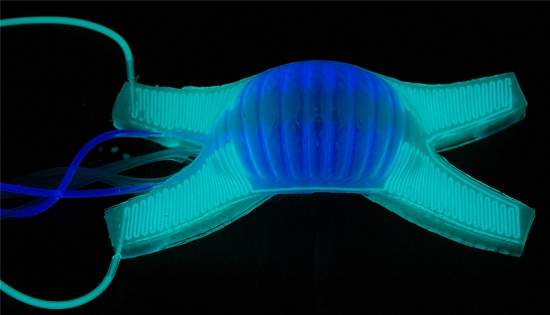

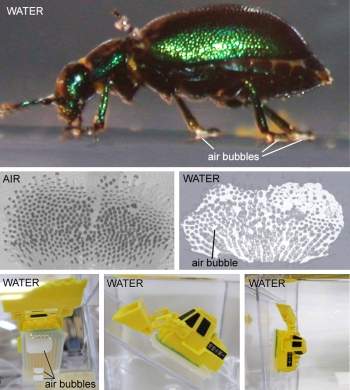

Robô de silicone muda de cor para se camuflar

O biomimetismo tem permitido que os engenheiros aproveitem o trabalho evolutivo da natureza para criar robôs mais simples e mais eficientes.

Agora, Stephen Morin e seus colegas da Universidade de Harvard, nos Estados Unidos, deram um passo adicional, e deram aos seus robôs uma habilidade muito encontrada nos animais: a capacidade de camuflagem.

Os animais usam duas técnicas para se dar melhor em relação aos seus predadores ou às suas presas: o mimetismo, pelo qual eles tentam imitar ou se parecer com outros animais, e a camuflagem, pela qual os animais tentam se confundir com o ambiente para não serem vistos.

O robô macio e flexível tem a capacidade de mudar sua própria cor para se destacar menos da cor do ambiente - um tipo de camuflagem conhecido como homocromia.

Segundo os pesquisadores, robôs com essa habilidade poderão ser úteis para o estudo do comportamento de animais em ambiente natural, além de "outras atividades nas quais se supõe que as máquinas não sejam notadas".

Camaleão ou vagalume

O robô é feito de silicone, com o material sendo permeado por duas redes separadas de minúsculos canais, fabricadas por um processo de impressão 3D.

A primeira rede de microcanais é usada para a movimentação do robô, o que é feito injetando ar comprimido, de forma seletiva, em cada uma das quatro pernas do robô.

A segunda rede de microcanais permite a injeção dos corantes, responsáveis pela mudança de cor do robô.

Como é possível controlar a temperatura dos corantes, o robô também pode mudar sua cor no espectro infravermelho - além de câmeras de vigilância, algumas cobras têm órgãos especiais capazes de detectar essa frequência.

Além de mudar de cor para se camuflar, o robô também pode anunciar sua presença, piscando como um vagalume, o que é feito mudando rapidamente os corantes, ou usando corantes fluorescentes.

O grande inconveniente desse primeiro protótipo é que todo o aparato de controle fica fora do robô - ou seja, esse robô com habilidades de polvo e camaleão não é autônomo.

Agora, Stephen Morin e seus colegas da Universidade de Harvard, nos Estados Unidos, deram um passo adicional, e deram aos seus robôs uma habilidade muito encontrada nos animais: a capacidade de camuflagem.

Os animais usam duas técnicas para se dar melhor em relação aos seus predadores ou às suas presas: o mimetismo, pelo qual eles tentam imitar ou se parecer com outros animais, e a camuflagem, pela qual os animais tentam se confundir com o ambiente para não serem vistos.

O robô macio e flexível tem a capacidade de mudar sua própria cor para se destacar menos da cor do ambiente - um tipo de camuflagem conhecido como homocromia.

Segundo os pesquisadores, robôs com essa habilidade poderão ser úteis para o estudo do comportamento de animais em ambiente natural, além de "outras atividades nas quais se supõe que as máquinas não sejam notadas".

Camaleão ou vagalume

O robô é feito de silicone, com o material sendo permeado por duas redes separadas de minúsculos canais, fabricadas por um processo de impressão 3D.

A primeira rede de microcanais é usada para a movimentação do robô, o que é feito injetando ar comprimido, de forma seletiva, em cada uma das quatro pernas do robô.

A segunda rede de microcanais permite a injeção dos corantes, responsáveis pela mudança de cor do robô.

Como é possível controlar a temperatura dos corantes, o robô também pode mudar sua cor no espectro infravermelho - além de câmeras de vigilância, algumas cobras têm órgãos especiais capazes de detectar essa frequência.

Além de mudar de cor para se camuflar, o robô também pode anunciar sua presença, piscando como um vagalume, o que é feito mudando rapidamente os corantes, ou usando corantes fluorescentes.

O grande inconveniente desse primeiro protótipo é que todo o aparato de controle fica fora do robô - ou seja, esse robô com habilidades de polvo e camaleão não é autônomo.

Mitocôndrias podem estar na origem da doença de Parkinson

Uma equipe de cientistas da Universidade de Coimbra, em Portugal, identificou um novo mecanismo presente na origem da doença de Parkinson.

A descoberta, feita pela pesquisadora Daniela Moniz Arduíno, contraria algumas das teses científicas mais recentes sobre as causas de uma das patologias neurodegenerativas mais comuns em todo o mundo.

Os resultados revelam que a disfunção da mitocôndria - responsável pela produção de energia nas células - é a grande responsável pelo aparecimento da doença.

O estudo publicado na revista de referência mundial Human Molecular Genetics.

Tráfego intracelular

Os pesquisadores portugueses demonstraram, pela primeira vez, em estudos ex-vivo (com células de doentes de Parkinson), que a deficiência no tráfego intracelular (autoestradas celulares) é provocada pela disfunção das mitocôndrias dos doentes.

"Analisamos toda a via e verificamos que, na doença de Parkinson, a disfunção mitocondrial é o evento que está na base de uma autofagia deficiente - mecanismo através do qual ocorre a degradação de organelas disfuncionais e de proteínas danificadas, lixo biológico que se vai acumulando ao longo do envelhecimento e que se não for eliminado leva à morte das células," explica a professora Sandra Morais Cardoso, coautora da pesquisa.

Segundo ela, esta descoberta fornece novas pistas importantes para o desenvolvimento de futuros fármacos que previnam a interrupção do tráfego e, deste modo, assegurem o normal transporte intracelular, que se processa ao longo de todo o neurônio, desde o núcleo até os terminais sinápticos.

"Verificamos que, por si só, a autofagia não poderá ser utilizada como alvo terapêutico após o diagnóstico, sendo por isso necessário desenvolver abordagens terapêuticas que, simultaneamente, promovam a autofagia e restaurem o tráfego celular," diz a professora.

Autofagia

O processo autofágico tem duas componentes distintas, assumindo, por um lado, o papel de controle de qualidade das células e, por outro, transformando - durante o jejum prolongado - os elementos da célula em nutrientes para prolongar a preservação do organismo.

Com isto em mente, os pesquisadores estudaram todo o processo autofágico e verificaram que, na doença de Parkinson, a sua ativação pode ser prejudicial.

Identificado o novo mecanismo responsável pela origem da doença de Parkinson, agora "o nosso desafio é estudar e perceber como é que a disfunção da mitocôndria leva à desestabilização das autoestradas celulares," conclui Sandra.

Veja outras pesquisas recentes que tentam desvendar as origens da doença de Parkinson.

A descoberta, feita pela pesquisadora Daniela Moniz Arduíno, contraria algumas das teses científicas mais recentes sobre as causas de uma das patologias neurodegenerativas mais comuns em todo o mundo.

Os resultados revelam que a disfunção da mitocôndria - responsável pela produção de energia nas células - é a grande responsável pelo aparecimento da doença.

O estudo publicado na revista de referência mundial Human Molecular Genetics.

Tráfego intracelular

Os pesquisadores portugueses demonstraram, pela primeira vez, em estudos ex-vivo (com células de doentes de Parkinson), que a deficiência no tráfego intracelular (autoestradas celulares) é provocada pela disfunção das mitocôndrias dos doentes.

"Analisamos toda a via e verificamos que, na doença de Parkinson, a disfunção mitocondrial é o evento que está na base de uma autofagia deficiente - mecanismo através do qual ocorre a degradação de organelas disfuncionais e de proteínas danificadas, lixo biológico que se vai acumulando ao longo do envelhecimento e que se não for eliminado leva à morte das células," explica a professora Sandra Morais Cardoso, coautora da pesquisa.

Segundo ela, esta descoberta fornece novas pistas importantes para o desenvolvimento de futuros fármacos que previnam a interrupção do tráfego e, deste modo, assegurem o normal transporte intracelular, que se processa ao longo de todo o neurônio, desde o núcleo até os terminais sinápticos.

"Verificamos que, por si só, a autofagia não poderá ser utilizada como alvo terapêutico após o diagnóstico, sendo por isso necessário desenvolver abordagens terapêuticas que, simultaneamente, promovam a autofagia e restaurem o tráfego celular," diz a professora.

Autofagia

O processo autofágico tem duas componentes distintas, assumindo, por um lado, o papel de controle de qualidade das células e, por outro, transformando - durante o jejum prolongado - os elementos da célula em nutrientes para prolongar a preservação do organismo.

Com isto em mente, os pesquisadores estudaram todo o processo autofágico e verificaram que, na doença de Parkinson, a sua ativação pode ser prejudicial.

Identificado o novo mecanismo responsável pela origem da doença de Parkinson, agora "o nosso desafio é estudar e perceber como é que a disfunção da mitocôndria leva à desestabilização das autoestradas celulares," conclui Sandra.

Veja outras pesquisas recentes que tentam desvendar as origens da doença de Parkinson.

- Parkinson pode ter origem periférica e migrar para o cérebro

- Estudo indica possíveis origens do Mal de Parkinson

- Mal de Parkinson pode não se originar no cérebro

Fonte: Catarina Amorim

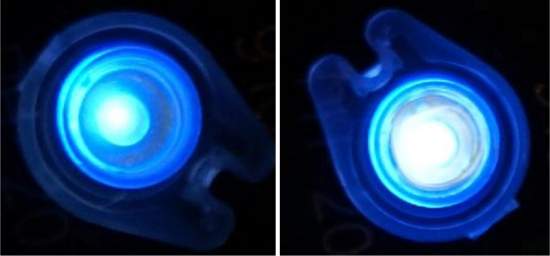

Descoberto sistema de limpeza do cérebro

O cérebro possui seu próprio mecanismo de faxina, responsável por retirar material desnecessário, como células mortas.

A descoberta surpreendeu os cientistas, que até agora não tinham ideia sobre a existência desse complexo sistema de limpeza.

"Estamos esperançosos de que essa descoberta tenha implicações para muitas condições que envolvem o cérebro, como traumas cranianos, doença de Alzheimer, derrame e Parkinson," disse Dra. Maiken Nedergaard, da Universidade de Rochester (EUA).

Sistema glinfático

O sistema, altamente organizado, funciona como uma série de tubos que pegam carona nos vasos sanguíneos do cérebro.

É uma espécie de sistema de encanamento paralelo, que desempenha no cérebro a mesma função que o sistema linfático faz no resto do corpo - drenar dejetos e compostos em excesso.

"A retirada do lixo é de importância central para todos os órgãos, e há muito se tenta descobrir como é que o cérebro se livra dos seus dejetos," disse Nedergaard.

Ela e sua equipe batizaram o novo sistema de limpeza do cérebro de "sistema glinfático", já que ele funciona de forma parecida com o sistema linfático, mas é dirigido por células cerebrais chamadas células gliais.

Difusão e convecção

Os cientistas já sabiam que o líquido cerebroespinhal - também chamado cefalorraquidiano ou líquor - desempenha um importante papel na limpeza do tecido cerebral, retirando os resíduos e fornecendo nutrientes para o tecido cerebral através de um processo conhecido como difusão.

O recém-descoberto sistema glinfático leva o líquido cerebroespinhal para todos os cantos do cérebro de forma muito mais eficiente, através do que os cientistas chamam de fluxo de massa ou de convecção.

"É como se o cérebro tivesse dois caminhões de lixo - um lento, que a gente já conhecia, e um rápido, que acabamos de conhecer," explicou a Dra Nedergaard. "Dada a alta taxa de metabolismo no cérebro, e sua incrível sensibilidade, não é de surpreender que os seus mecanismos para se livrar dos resíduos sejam mais especializados e maiores do que se acreditava anteriormente."

Microscopia de dois fótons

Mas como um sistema tão importante conseguiu se esconder dos cientistas até agora?

Segundo a pesquisadora, isto ocorreu porque o sistema glinfático somente funciona quando está intacto e, obviamente, no cérebro vivo.

E só muito recentemente passou a ser possível observar diretamente o líquido cerebroespinhal fluindo no cérebro de um animal vivo.

A técnica utilizada chama-se microscopia de dois fótons, que permite aos cientistas acompanharem o fluxo do sangue, do líquido cérebro-espinhal e de outras substâncias, tudo em tempo real, circulando no cérebro de animais vivos.

Foi esta mesma técnica que permitiu recentemente que outros cientistas estudassem os efeitos cerebrais do comportamento:

A descoberta surpreendeu os cientistas, que até agora não tinham ideia sobre a existência desse complexo sistema de limpeza.

"Estamos esperançosos de que essa descoberta tenha implicações para muitas condições que envolvem o cérebro, como traumas cranianos, doença de Alzheimer, derrame e Parkinson," disse Dra. Maiken Nedergaard, da Universidade de Rochester (EUA).

Sistema glinfático

O sistema, altamente organizado, funciona como uma série de tubos que pegam carona nos vasos sanguíneos do cérebro.

É uma espécie de sistema de encanamento paralelo, que desempenha no cérebro a mesma função que o sistema linfático faz no resto do corpo - drenar dejetos e compostos em excesso.

"A retirada do lixo é de importância central para todos os órgãos, e há muito se tenta descobrir como é que o cérebro se livra dos seus dejetos," disse Nedergaard.

Ela e sua equipe batizaram o novo sistema de limpeza do cérebro de "sistema glinfático", já que ele funciona de forma parecida com o sistema linfático, mas é dirigido por células cerebrais chamadas células gliais.

Difusão e convecção

Os cientistas já sabiam que o líquido cerebroespinhal - também chamado cefalorraquidiano ou líquor - desempenha um importante papel na limpeza do tecido cerebral, retirando os resíduos e fornecendo nutrientes para o tecido cerebral através de um processo conhecido como difusão.

O recém-descoberto sistema glinfático leva o líquido cerebroespinhal para todos os cantos do cérebro de forma muito mais eficiente, através do que os cientistas chamam de fluxo de massa ou de convecção.

"É como se o cérebro tivesse dois caminhões de lixo - um lento, que a gente já conhecia, e um rápido, que acabamos de conhecer," explicou a Dra Nedergaard. "Dada a alta taxa de metabolismo no cérebro, e sua incrível sensibilidade, não é de surpreender que os seus mecanismos para se livrar dos resíduos sejam mais especializados e maiores do que se acreditava anteriormente."

Microscopia de dois fótons

Mas como um sistema tão importante conseguiu se esconder dos cientistas até agora?

Segundo a pesquisadora, isto ocorreu porque o sistema glinfático somente funciona quando está intacto e, obviamente, no cérebro vivo.

E só muito recentemente passou a ser possível observar diretamente o líquido cerebroespinhal fluindo no cérebro de um animal vivo.

A técnica utilizada chama-se microscopia de dois fótons, que permite aos cientistas acompanharem o fluxo do sangue, do líquido cérebro-espinhal e de outras substâncias, tudo em tempo real, circulando no cérebro de animais vivos.

Foi esta mesma técnica que permitiu recentemente que outros cientistas estudassem os efeitos cerebrais do comportamento:

Fonte:

Redação do Diário da Saúde

quinta-feira, 16 de agosto de 2012

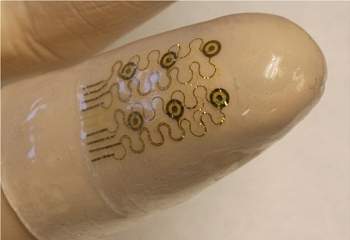

Circuito de grafeno estreia no mundo real

O grafeno é a estrela das pesquisas científicas e tem feito mais promessas do que o mais devoto dos fiéis.

Isso tem gerado uma expectativa quanto a quando essas promessas começarão a ser cumpridas, ainda que isso possa ser exigir demais de uma substância descoberta há menos de oito anos.

Contudo, assim como a concessão do Nobel pela descoberta do grafeno bateu todos os recordes de velocidade, essa transição dos laboratórios para as fábricas está se fazendo mais rapidamente do que seria razoável cobrar.

Agora, por exemplo, pesquisadores italianos acabam de criar o primeiro circuito integrado feito unicamente com portas lógicas de grafeno.

Ou seja, não se trata mais de apenas um transístor de grafeno, ou mesmo de um circuito básico como fez a IBM há alguns meses.

Ambiente do mundo real

O novo circuito integrado de grafeno funciona em contato com o ar - e não em atmosferas controladas de laboratório -, a temperatura ambiente e usando as mesmas tensões usadas pela eletrônica do silício.

"Além disso, nossas portas são integradas sobre um tipo de grafeno que pode facilmente ser crescido sobre áreas grandes, o que abre o caminho para a fabricação em larga escala desses circuitos eletrônicos à base de carbono," disse Roman Sordan, do Instituto Politécnico de Milão.

É bem sabido que os inventores do grafeno coletaram a primeira amostra de grafeno usando uma fita adesiva colada sobre o grafite.

Mas essa técnica de esfoliação é inadequada para uso industrial. Daí a importância de desenvolver formas de obter o grafeno que funcionem de forma consistente em larga escala.

Sordan e seus colegas construíram suas portas lógicas crescendo o grafeno sobre pastilhas de silício usando deposição de vapor químico, um processo muito usado na indústria.

Fator de ganho

A outra exigência básica para seu uso prático é que os circuitos de grafeno sejam rápidos.

"Nós demonstramos um ganho de tensão de 5,3, o mais alto já relatado para o grafeno crescido por deposição química em condições ambiente," disse Sordan, lembrando que o trabalho anterior da equipe havia alcançado um ganho de 0,04.

Finalmente, depois de criar as portas lógicas de grafeno, e mostrar que elas são razoavelmente rápidas, os pesquisadores "cascatearam" várias portas, criando circuitos mais complexos.

"Esses resultados nunca haviam sido vistos até agora, qualquer que fosse a temperatura, nem mesmo em condições criogênicas," comemora Sordan.

Circuito quente

Mas nem tudo está pronto: a tensão operacional do circuito integrado de grafeno é elevada, e a dissipação de energia é alta, o que torna o chip inadequado para aparelhos de baixo consumo de energia.

É nisso que a equipe pretende trabalhar agora.

Assim, cumprindo cada uma das promessas, uma de cada vez, talvez os milagres prometidos pelo grafeno possam se tornar realidade antes mesmo do que os mais devotos da tecnologia pudessem profetizar.

Isso tem gerado uma expectativa quanto a quando essas promessas começarão a ser cumpridas, ainda que isso possa ser exigir demais de uma substância descoberta há menos de oito anos.

Contudo, assim como a concessão do Nobel pela descoberta do grafeno bateu todos os recordes de velocidade, essa transição dos laboratórios para as fábricas está se fazendo mais rapidamente do que seria razoável cobrar.

Agora, por exemplo, pesquisadores italianos acabam de criar o primeiro circuito integrado feito unicamente com portas lógicas de grafeno.

Ou seja, não se trata mais de apenas um transístor de grafeno, ou mesmo de um circuito básico como fez a IBM há alguns meses.

Ambiente do mundo real

O novo circuito integrado de grafeno funciona em contato com o ar - e não em atmosferas controladas de laboratório -, a temperatura ambiente e usando as mesmas tensões usadas pela eletrônica do silício.

"Além disso, nossas portas são integradas sobre um tipo de grafeno que pode facilmente ser crescido sobre áreas grandes, o que abre o caminho para a fabricação em larga escala desses circuitos eletrônicos à base de carbono," disse Roman Sordan, do Instituto Politécnico de Milão.

É bem sabido que os inventores do grafeno coletaram a primeira amostra de grafeno usando uma fita adesiva colada sobre o grafite.

Mas essa técnica de esfoliação é inadequada para uso industrial. Daí a importância de desenvolver formas de obter o grafeno que funcionem de forma consistente em larga escala.

Sordan e seus colegas construíram suas portas lógicas crescendo o grafeno sobre pastilhas de silício usando deposição de vapor químico, um processo muito usado na indústria.

Fator de ganho

A outra exigência básica para seu uso prático é que os circuitos de grafeno sejam rápidos.

"Nós demonstramos um ganho de tensão de 5,3, o mais alto já relatado para o grafeno crescido por deposição química em condições ambiente," disse Sordan, lembrando que o trabalho anterior da equipe havia alcançado um ganho de 0,04.

Finalmente, depois de criar as portas lógicas de grafeno, e mostrar que elas são razoavelmente rápidas, os pesquisadores "cascatearam" várias portas, criando circuitos mais complexos.

"Esses resultados nunca haviam sido vistos até agora, qualquer que fosse a temperatura, nem mesmo em condições criogênicas," comemora Sordan.

Circuito quente

Mas nem tudo está pronto: a tensão operacional do circuito integrado de grafeno é elevada, e a dissipação de energia é alta, o que torna o chip inadequado para aparelhos de baixo consumo de energia.

É nisso que a equipe pretende trabalhar agora.

Assim, cumprindo cada uma das promessas, uma de cada vez, talvez os milagres prometidos pelo grafeno possam se tornar realidade antes mesmo do que os mais devotos da tecnologia pudessem profetizar.

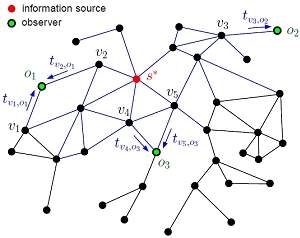

Programa rastreia origem de boatos, crimes e epidemias

Se você anda incomodado com fuxicos e boatos a seu respeito na

internet, não se preocupe: já existe uma forma de rastrear e identificar

o difamador.

Mas o programa criado pelos cientistas da Escola Politécnica Federal de Lausanne, na Suíça, terá outros usos de interesse mais geral.

"Usando nosso método, nós podemos encontrar a fonte de todos os tipos de coisas circulando em uma rede simplesmente 'ouvindo' um número limitado de membros daquela rede," explicou o Dr. Pedro Pinto, idealizador do algoritmo.

Suponha que você tome conhecimento de um boato a seu respeito que tenha se espalhado por um site de relacionamentos, e que já tenha sido enviado para 500 pessoas, incluindo seus amigos, e amigos dos seus amigos, e assim por diante.

Como encontrar a pessoa que começou o boato?

"Olhando as mensagens recebidas por apenas 15% dos seus amigos, e levando em conta o fator tempo, nosso algoritmo pode traçar a rota original da informação e chegar até a fonte do boato," garante o pesquisador.

Rastreamento de epidemias

Além de boatos, o programa poderá ser usado para rastrear mensagens criminosas, spam, vírus disseminados por meio de mensagens e até epidemias de doenças infecciosas.

Isto é possível porque o programa analisa informações circulando através de redes, mas não necessariamente redes de computadores.

Por exemplo, os pesquisadores avaliaram seu algoritmo no caso de uma epidemia de cólera, que se espalhou pelo sistema de tratamento de água na África do Sul.

"Modelando as redes de distribuição de água, as redes pluviais, e as redes de transporte humanas, nós fomos capazes de encontrar o ponto onde apareceram os primeiros casos da infecção, e monitorando apenas uma pequena fração das vilas," conta o Dr. Pedro.

Marketing viral

Embora todos os testes tenham sido feitos a posteriori, isto é, depois que a informação se disseminou pela rede, o pesquisador acredita que sua técnica poderá ser usada também de forma preventiva.

"Selecionando cuidadosamente pontos na rede para monitorar, nós poderemos detectar mais rapidamente a disseminação de uma epidemia," estima ele.

O programa também poderá se tornar uma ferramenta valiosa para anunciantes que fazem campanhas de marketing viral pela internet.

Por exemplo, a ferramenta poderá ser usada para identificar os blogs mais influentes em cada audiência, ajudando a compreender como os assuntos e artigos se disseminam mais rapidamente através da comunidade online.

E essa tática poderá ser replicada para tentar disseminar as mensagens com as propagandas dirigidas.

Mas o programa criado pelos cientistas da Escola Politécnica Federal de Lausanne, na Suíça, terá outros usos de interesse mais geral.

"Usando nosso método, nós podemos encontrar a fonte de todos os tipos de coisas circulando em uma rede simplesmente 'ouvindo' um número limitado de membros daquela rede," explicou o Dr. Pedro Pinto, idealizador do algoritmo.

Suponha que você tome conhecimento de um boato a seu respeito que tenha se espalhado por um site de relacionamentos, e que já tenha sido enviado para 500 pessoas, incluindo seus amigos, e amigos dos seus amigos, e assim por diante.

Como encontrar a pessoa que começou o boato?

"Olhando as mensagens recebidas por apenas 15% dos seus amigos, e levando em conta o fator tempo, nosso algoritmo pode traçar a rota original da informação e chegar até a fonte do boato," garante o pesquisador.

Rastreamento de epidemias

Além de boatos, o programa poderá ser usado para rastrear mensagens criminosas, spam, vírus disseminados por meio de mensagens e até epidemias de doenças infecciosas.

Isto é possível porque o programa analisa informações circulando através de redes, mas não necessariamente redes de computadores.

Por exemplo, os pesquisadores avaliaram seu algoritmo no caso de uma epidemia de cólera, que se espalhou pelo sistema de tratamento de água na África do Sul.

"Modelando as redes de distribuição de água, as redes pluviais, e as redes de transporte humanas, nós fomos capazes de encontrar o ponto onde apareceram os primeiros casos da infecção, e monitorando apenas uma pequena fração das vilas," conta o Dr. Pedro.

Marketing viral

Embora todos os testes tenham sido feitos a posteriori, isto é, depois que a informação se disseminou pela rede, o pesquisador acredita que sua técnica poderá ser usada também de forma preventiva.

"Selecionando cuidadosamente pontos na rede para monitorar, nós poderemos detectar mais rapidamente a disseminação de uma epidemia," estima ele.

O programa também poderá se tornar uma ferramenta valiosa para anunciantes que fazem campanhas de marketing viral pela internet.

Por exemplo, a ferramenta poderá ser usada para identificar os blogs mais influentes em cada audiência, ajudando a compreender como os assuntos e artigos se disseminam mais rapidamente através da comunidade online.

E essa tática poderá ser replicada para tentar disseminar as mensagens com as propagandas dirigidas.

Tupia automatizada dá precisão à marcenaria

Qualquer pessoa que já tenha tentado construir algo de madeira a

partir do zero conhece a frustração de, depois de cortar todas as peças

com o maior cuidado, ver que elas não se encaixam, porque os cortes não

saíram tão precisos quanto era necessário.

Alec Rivers, estudante do MIT, nos Estados Unidos, teve essa decepção quando ele tentava construir a peça de artesanato de madeira mais simples que se pode imaginar: uma moldura para uma fotografia.

"Eu fui ficando cada vez mais frustrado, porque eu cortava as peças, e elas pareciam estar perfeitas, mas nenhuma delas se encaixava no final," conta ele.

Ele então viu em sua decepção uma oportunidade, e levou o desafio para seu trabalho de doutoramento.

Tupia semi-automatizada

A proposta não foi criar uma técnica para fazer molduras de madeira que se encaixam perfeitamente, mas criar uma máquina que permita fazer qualquer trabalho de madeira com precisão.

O resultado é uma tupia semi-automatizada, que segue automaticamente um plano traçado digitalmente.

A ferramenta ajusta-se automaticamente para seguir as linhas do corte, com absoluta precisão.

Para isso, basta que o artesão leve-a aproximadamente pelo caminho, com uma tolerância de cerca de um centímetro para um lado ou para o outro.

"A tupia ajusta a posição do bit de corte para mantê-lo precisamente dentro do previsto pelo projeto digital," explicou Rivers.

Mapa da peça

Para que a tupia semi-automatizada siga o projeto, ela deve saber exatamente em que posição está sobre o material a cada momento.

Para isso, antes de começar o corte, o usuário move a ferramenta sobre a madeira, para que uma câmara a bordo filme a superfície, juntando todos os quadros do vídeo para gerar um único mapa 2-D da peça.

Para não precisar fazer marcas no material a ser cortado, mas garantir que a máquina possa localizar-se, o usuário pode usar adesivos que contrastem com a cor da madeira.

Para isso, basta que o artesão leve-a aproximadamente pelo caminho, com uma tolerância de cerca de um centímetro para um lado ou para o outro.

"A tupia ajusta a posição do bit de corte para mantê-lo precisamente dentro do previsto pelo projeto digital," explicou Rivers.

Mapa da peça

Para que a tupia semi-automatizada siga o projeto, ela deve saber exatamente em que posição está sobre o material a cada momento.

Para isso, antes de começar o corte, o usuário move a ferramenta sobre a madeira, para que uma câmara a bordo filme a superfície, juntando todos os quadros do vídeo para gerar um único mapa 2-D da peça.

Para não precisar fazer marcas no material a ser cortado, mas garantir que a máquina possa localizar-se, o usuário pode usar adesivos que contrastem com a cor da madeira.

Alec Rivers, estudante do MIT, nos Estados Unidos, teve essa decepção quando ele tentava construir a peça de artesanato de madeira mais simples que se pode imaginar: uma moldura para uma fotografia.

"Eu fui ficando cada vez mais frustrado, porque eu cortava as peças, e elas pareciam estar perfeitas, mas nenhuma delas se encaixava no final," conta ele.

Ele então viu em sua decepção uma oportunidade, e levou o desafio para seu trabalho de doutoramento.

Tupia semi-automatizada

A proposta não foi criar uma técnica para fazer molduras de madeira que se encaixam perfeitamente, mas criar uma máquina que permita fazer qualquer trabalho de madeira com precisão.

O resultado é uma tupia semi-automatizada, que segue automaticamente um plano traçado digitalmente.

A ferramenta ajusta-se automaticamente para seguir as linhas do corte, com absoluta precisão.

Para isso, basta que o artesão leve-a aproximadamente pelo caminho, com uma tolerância de cerca de um centímetro para um lado ou para o outro.

"A tupia ajusta a posição do bit de corte para mantê-lo precisamente dentro do previsto pelo projeto digital," explicou Rivers.

Mapa da peça

Para que a tupia semi-automatizada siga o projeto, ela deve saber exatamente em que posição está sobre o material a cada momento.

Para isso, antes de começar o corte, o usuário move a ferramenta sobre a madeira, para que uma câmara a bordo filme a superfície, juntando todos os quadros do vídeo para gerar um único mapa 2-D da peça.

Para não precisar fazer marcas no material a ser cortado, mas garantir que a máquina possa localizar-se, o usuário pode usar adesivos que contrastem com a cor da madeira.

Para isso, basta que o artesão leve-a aproximadamente pelo caminho, com uma tolerância de cerca de um centímetro para um lado ou para o outro.

"A tupia ajusta a posição do bit de corte para mantê-lo precisamente dentro do previsto pelo projeto digital," explicou Rivers.

Mapa da peça

Para que a tupia semi-automatizada siga o projeto, ela deve saber exatamente em que posição está sobre o material a cada momento.

Para isso, antes de começar o corte, o usuário move a ferramenta sobre a madeira, para que uma câmara a bordo filme a superfície, juntando todos os quadros do vídeo para gerar um único mapa 2-D da peça.

Para não precisar fazer marcas no material a ser cortado, mas garantir que a máquina possa localizar-se, o usuário pode usar adesivos que contrastem com a cor da madeira.

Uma injeção libera medicamento no corpo por até 6 meses

Já pensou em tomar uma única injeção que libere o medicamento

paulatinamente no seu corpo, durante todo o período previsto do

tratamento?

É isto o que faz uma nova tecnologia desenvolvida por pesquisadores da Universidade de Cambridge, no Reino Unido.

A chamada liberação sustentada de medicamentos libera as doses corretas por um período de até seis meses, partindo de uma única injeção.

Segundo os pesquisadores, essa nova tecnologia é ideal para condições que exijam injeções frequentes, como no caso do diabetes, de alguns cânceres e, potencialmente, do HIV/AIDS.

Hidrogel

A tecnologia usa um hidrogel - também chamado aquagel, um material sintético similar ao plástico, mas disperso em água - que pode ser carregado com proteínas ou outros terapêuticos.

Os hidrogéis contêm até 99,7% do seu peso em água, o restante constituído primariamente de polímeros celulósicos. Tudo é mantido coeso com cucurbiturilas, moléculas em formato de barril que funcionam como uma espécie de algema para os outros componentes.

"Os hidrogéis protegem as proteínas, de forma que elas permanecem bioativas por longos períodos, conservando seu estado nativo," explica o Dr. Oren Scherman.

"O que é mais importante, todos os componentes podem ser incorporados a temperatura ambiente, o que é essencial quando lidamos com proteínas que perdem as qualidades naturais quando expostas ao calor elevado," completou o líder da pesquisa.

Liberação continuada de medicamento

A taxa de liberação do medicamento no corpo é controlada de acordo com a proporção dos diversos componentes usados na fabricação do material a ser injetado.

Como essa liberação pode se estender por seis meses, isso significa que um paciente que hoje precisa tomar injeções todos os dias, poderá tomar apenas duas picadas por ano.

Segundo os pesquisadores, a tecnologia poderá ser útil também para áreas rurais ou com pouco acesso a centros de saúde, reduzindo a necessidade de deslocamentos e mantendo o tratamento no nível recomendado.

É isto o que faz uma nova tecnologia desenvolvida por pesquisadores da Universidade de Cambridge, no Reino Unido.

A chamada liberação sustentada de medicamentos libera as doses corretas por um período de até seis meses, partindo de uma única injeção.

Segundo os pesquisadores, essa nova tecnologia é ideal para condições que exijam injeções frequentes, como no caso do diabetes, de alguns cânceres e, potencialmente, do HIV/AIDS.

Hidrogel

A tecnologia usa um hidrogel - também chamado aquagel, um material sintético similar ao plástico, mas disperso em água - que pode ser carregado com proteínas ou outros terapêuticos.

Os hidrogéis contêm até 99,7% do seu peso em água, o restante constituído primariamente de polímeros celulósicos. Tudo é mantido coeso com cucurbiturilas, moléculas em formato de barril que funcionam como uma espécie de algema para os outros componentes.

"Os hidrogéis protegem as proteínas, de forma que elas permanecem bioativas por longos períodos, conservando seu estado nativo," explica o Dr. Oren Scherman.

"O que é mais importante, todos os componentes podem ser incorporados a temperatura ambiente, o que é essencial quando lidamos com proteínas que perdem as qualidades naturais quando expostas ao calor elevado," completou o líder da pesquisa.

Liberação continuada de medicamento

A taxa de liberação do medicamento no corpo é controlada de acordo com a proporção dos diversos componentes usados na fabricação do material a ser injetado.

Como essa liberação pode se estender por seis meses, isso significa que um paciente que hoje precisa tomar injeções todos os dias, poderá tomar apenas duas picadas por ano.

Segundo os pesquisadores, a tecnologia poderá ser útil também para áreas rurais ou com pouco acesso a centros de saúde, reduzindo a necessidade de deslocamentos e mantendo o tratamento no nível recomendado.

Descoberto plástico resistente a bactérias

Cientistas descobriram uma nova classe de plásticos que não permite a adesão de bactérias.

Esses novos materiais poderão ajudar a reduzir significativamente as infecções hospitalares e problemas em equipamentos médicos.

As bactérias formam colônias, conhecidas como biofilmes, que afetam diversos equipamentos médicos, como catéteres venosos e urinários, além de recobrir áreas comuns, do chão ao teto, passando por camas e outros mobiliários.

Essas comunidades bacterianas protegem os microrganismos contra as defesas naturais do organismo, contra os antibióticos e contra materiais de limpeza.

Plástico antibacteriano

Os pesquisadores da Universidade de Nottingham, na Grã-Bretanha, criaram um revestimento de polímero - uma espécie de plástico - que impede a fixação das bactérias e, por decorrência, a formação dos temidos biofilmes.

"Este é um grande avanço científico. Nós descobrimos um novo grupo de materiais estruturalmente similares que reduzem dramaticamente a fixação de bactérias patogênicas, como Pseudomonas aeruginosa, Staphylococcus aureus e Escherichia coli," diz o Dr. Morgan Alexander, coordenador da pesquisa.

Os materiais foram descobertos com a ajuda de uma nova técnica de rastreamento, desenvolvido no MIT (EUA), que permite a comparação das características de vários tipos de materiais.

"Nós analisamos milhares de materiais utilizando esta abordagem de alto rendimento, levando à descoberta de novos materiais resistentes à fixação bacteriana. Isto não poderia ter sido feito utilizando técnicas convencionais," disse o pesquisador.

Melhor que prata

Os novos plásticos inibem a formação do biofilme em seu estágio inicial, quando uma bactéria individualmente tenta se fixar.

Os testes mostraram uma redução do número de bactérias sobre a superfície de 96,7% em comparação com os revestimentos à base de prata usados nos catéteres atualmente.

O material também foi eficaz contra as bactérias em um modelo de infecção em implantes, usando camundongos.

Sendo possível evitar a fixação da bactéria, o próprio sistema imunológico pode matar os indivíduos, antes que eles tenham a oportunidade de formar biofilmes.

Esses novos materiais poderão ajudar a reduzir significativamente as infecções hospitalares e problemas em equipamentos médicos.

As bactérias formam colônias, conhecidas como biofilmes, que afetam diversos equipamentos médicos, como catéteres venosos e urinários, além de recobrir áreas comuns, do chão ao teto, passando por camas e outros mobiliários.

Essas comunidades bacterianas protegem os microrganismos contra as defesas naturais do organismo, contra os antibióticos e contra materiais de limpeza.

Plástico antibacteriano

Os pesquisadores da Universidade de Nottingham, na Grã-Bretanha, criaram um revestimento de polímero - uma espécie de plástico - que impede a fixação das bactérias e, por decorrência, a formação dos temidos biofilmes.

"Este é um grande avanço científico. Nós descobrimos um novo grupo de materiais estruturalmente similares que reduzem dramaticamente a fixação de bactérias patogênicas, como Pseudomonas aeruginosa, Staphylococcus aureus e Escherichia coli," diz o Dr. Morgan Alexander, coordenador da pesquisa.

Os materiais foram descobertos com a ajuda de uma nova técnica de rastreamento, desenvolvido no MIT (EUA), que permite a comparação das características de vários tipos de materiais.

"Nós analisamos milhares de materiais utilizando esta abordagem de alto rendimento, levando à descoberta de novos materiais resistentes à fixação bacteriana. Isto não poderia ter sido feito utilizando técnicas convencionais," disse o pesquisador.

Melhor que prata

Os novos plásticos inibem a formação do biofilme em seu estágio inicial, quando uma bactéria individualmente tenta se fixar.

Os testes mostraram uma redução do número de bactérias sobre a superfície de 96,7% em comparação com os revestimentos à base de prata usados nos catéteres atualmente.

O material também foi eficaz contra as bactérias em um modelo de infecção em implantes, usando camundongos.

Sendo possível evitar a fixação da bactéria, o próprio sistema imunológico pode matar os indivíduos, antes que eles tenham a oportunidade de formar biofilmes.

Fonte:

Redação do Diário da Saúde

Bactericida em produtos de higiene causa danos ao coração e músculos

O triclosan, um composto químico bactericida, usado largamente em

sabonetes e vários outros produtos de higiene pessoal, inibe as

contrações musculares em nível celular.

O estudo feito em animais de laboratório mostrou uma redução dramática na capacidade muscular, inclusive do coração.

"Os efeitos do triclosan na função cardíaca foram realmente dramáticos," disse Nipavan Chiamvimonvat, da Universidade da Califórnia (EUA). "Embora o triclosan não seja regulamentado como medicamento, esse composto age como um potente depressivo cardíaco em nossos modelos."

A conclusão é que o composto, usado com bactericida em produtos de higiene pessoal, pode fazer muito mais mal do que bem - e não apenas para o homem, mas também para outras formas de vida no meio ambiente.

Músculos e coração

Os pesquisadores descobriram que o triclosan prejudica a contração muscular e esqueletal de animais vivos. Camundongos apresentaram uma redução de 25% na função cardíaca, medida 20 minutos depois de os animais terem sido expostos ao agente químico.

Eles também apresentaram uma redução de 18% na força muscular 60 minutos após a exposição.

Como o químico é liberado pelo corpo humano e pela lavação dos tecidos, os pesquisadores queriam avaliar seu impacto também sobre a vida aquática. Peixes expostos ao triclosan na água tiveram uma significativa redução na capacidade de nadar, mesmo em testes quando eles tinham que fugir de predadores.

"As agências regulatórias definitivamente precisam reconsiderar se ele deve ser permitido em produtos de consumo," afirmou Isaac Pessah, coautor do estudo.

Contaminante emergente

O triclosan é usado como antibacteriano em produtos como sabonetes, desodorantes, enxaguadores bucais, pastas de dentes etc., mas também em outros produtos de uso pessoal, como roupas de cama, carpetes e até sacolas e bolsas.

Seu uso tão disseminado fez com que ele atingisse níveis detectáveis em águas subterrâneas e organismos aquáticos, de peixes a algas, assim como na urina, sangue e leite humanos.

O triclosan está entre os compostos químicos detectados na água potável de 16 capitais brasileiras.

Outro estudo mostrou que pessoas jovens muito expostas a sabonetes antibacterianos contendo triclosan podem sofrer mais alergias.

Pesquisas anteriores já haviam ligado o triclosan a outros efeitos danosos sobre a saúde, incluindo interrupção da atividade hormonal do sistema reprodutivo e da sinalização celular no cérebro.

A estrutura química do triclosan tem similaridades com outros produtos químicos tóxicos, o que fez com que especialistas o cataloguem na classe dos contaminantes emergentes.

O estudo feito em animais de laboratório mostrou uma redução dramática na capacidade muscular, inclusive do coração.

"Os efeitos do triclosan na função cardíaca foram realmente dramáticos," disse Nipavan Chiamvimonvat, da Universidade da Califórnia (EUA). "Embora o triclosan não seja regulamentado como medicamento, esse composto age como um potente depressivo cardíaco em nossos modelos."

A conclusão é que o composto, usado com bactericida em produtos de higiene pessoal, pode fazer muito mais mal do que bem - e não apenas para o homem, mas também para outras formas de vida no meio ambiente.

Músculos e coração

Os pesquisadores descobriram que o triclosan prejudica a contração muscular e esqueletal de animais vivos. Camundongos apresentaram uma redução de 25% na função cardíaca, medida 20 minutos depois de os animais terem sido expostos ao agente químico.

Eles também apresentaram uma redução de 18% na força muscular 60 minutos após a exposição.

Como o químico é liberado pelo corpo humano e pela lavação dos tecidos, os pesquisadores queriam avaliar seu impacto também sobre a vida aquática. Peixes expostos ao triclosan na água tiveram uma significativa redução na capacidade de nadar, mesmo em testes quando eles tinham que fugir de predadores.

"As agências regulatórias definitivamente precisam reconsiderar se ele deve ser permitido em produtos de consumo," afirmou Isaac Pessah, coautor do estudo.

Contaminante emergente

O triclosan é usado como antibacteriano em produtos como sabonetes, desodorantes, enxaguadores bucais, pastas de dentes etc., mas também em outros produtos de uso pessoal, como roupas de cama, carpetes e até sacolas e bolsas.

Seu uso tão disseminado fez com que ele atingisse níveis detectáveis em águas subterrâneas e organismos aquáticos, de peixes a algas, assim como na urina, sangue e leite humanos.

O triclosan está entre os compostos químicos detectados na água potável de 16 capitais brasileiras.

Outro estudo mostrou que pessoas jovens muito expostas a sabonetes antibacterianos contendo triclosan podem sofrer mais alergias.

Pesquisas anteriores já haviam ligado o triclosan a outros efeitos danosos sobre a saúde, incluindo interrupção da atividade hormonal do sistema reprodutivo e da sinalização celular no cérebro.

A estrutura química do triclosan tem similaridades com outros produtos químicos tóxicos, o que fez com que especialistas o cataloguem na classe dos contaminantes emergentes.

Empresa de antivírus descobre nova praga criada pelos autores do 'Flame'

A companhia de antivírus russa Kaspersky Lab anunciou a descoberta de

uma nova praga digital, criada pelo mesmo grupo responsável pelos vírus

"Stuxnet", "Duqu" e "Flame". Batizado de "Gauss", o código tem como

característica a função de roubar senhas bancárias de instituições

libanesas, além de serviços como o PayPal.

O motivo do roubo de contas bancárias ainda não está claro. As senhas podem ser usadas para roubar o dinheiro ou monitorar as transferências realizadas pelas contas. Os dados roubados pelo vírus podem traçar um "perfil" dos sistemas infectados, de acordo com a Kaspersky.

Por conta das semelhanças do código com o "Flame", que por sua vez foi relacionado ao Stuxnet, os especialistas da Kaspersky acreditam que o "Gauss" também tenha sido desenvolvido com o patrocínio de um governo.

A companhia não comentou sobre as origens do vírus, mas o jornal "New York Times" apontou que os Estados Unidos, com a colaboração de Israel, teriam sido os autores do "Stuxnet" e do "Duqu", duas pragas relacionadas. O presidente Barack Obama teria dado pessoalmente ordens para acelerar o uso do vírus de computador como arma contra o Irã.

Assim com o "Flame", o "Gauss" também é composto por diversos módulos. Internamente, os módulos têm nomes que fazem referência a matemáticos famosos, como Kurt Godel, Johann Carl Friedrich Gauss e Joseph-Louis Lagrange. O nome da praga deriva do módulo principal, chamado de "Gauss".

Código desconhecido

Um trecho do código do Gauss está codificado para ser ativado somente em casos específicos. O vírus usa a própria configuração do computador infectado como chave para desembaralhar esse código – se a configuração não for como a esperada pelo vírus, o código não será executado. A Kaspersky Lab não conseguiu decodificar esse código e está solicitando ajuda de especialistas em criptografia que queiram ajudar.

Disseminação

Como o "Stuxnet", que destruiu centrífugas de usinas nucleares do Irã, e o "Flame", que roubou dados também no Irã, o "Gauss" se espalha por meio de armazenamento portátil USB. O código que realiza essa tarefa é como o encontrado no Flame.

O "Gauss", porém, não tem a rotina usada pelo Flame para se disseminar como atualização automática do Windows. A Kaspersky desconhece como os sistemas teriam sido inicialmente infectados pelo Gauss.

Dispositivos USB infectados trazem um contador, que inicia em 30 e diminui uma vez a cada computador infectado. Depois disso, o dispositivo não é mais infectado para disseminar a praga a outros sistemas.

O motivo do roubo de contas bancárias ainda não está claro. As senhas podem ser usadas para roubar o dinheiro ou monitorar as transferências realizadas pelas contas. Os dados roubados pelo vírus podem traçar um "perfil" dos sistemas infectados, de acordo com a Kaspersky.

Por conta das semelhanças do código com o "Flame", que por sua vez foi relacionado ao Stuxnet, os especialistas da Kaspersky acreditam que o "Gauss" também tenha sido desenvolvido com o patrocínio de um governo.

A companhia não comentou sobre as origens do vírus, mas o jornal "New York Times" apontou que os Estados Unidos, com a colaboração de Israel, teriam sido os autores do "Stuxnet" e do "Duqu", duas pragas relacionadas. O presidente Barack Obama teria dado pessoalmente ordens para acelerar o uso do vírus de computador como arma contra o Irã.

Assim com o "Flame", o "Gauss" também é composto por diversos módulos. Internamente, os módulos têm nomes que fazem referência a matemáticos famosos, como Kurt Godel, Johann Carl Friedrich Gauss e Joseph-Louis Lagrange. O nome da praga deriva do módulo principal, chamado de "Gauss".

Código desconhecido

Um trecho do código do Gauss está codificado para ser ativado somente em casos específicos. O vírus usa a própria configuração do computador infectado como chave para desembaralhar esse código – se a configuração não for como a esperada pelo vírus, o código não será executado. A Kaspersky Lab não conseguiu decodificar esse código e está solicitando ajuda de especialistas em criptografia que queiram ajudar.

Disseminação

Como o "Stuxnet", que destruiu centrífugas de usinas nucleares do Irã, e o "Flame", que roubou dados também no Irã, o "Gauss" se espalha por meio de armazenamento portátil USB. O código que realiza essa tarefa é como o encontrado no Flame.

O "Gauss", porém, não tem a rotina usada pelo Flame para se disseminar como atualização automática do Windows. A Kaspersky desconhece como os sistemas teriam sido inicialmente infectados pelo Gauss.

Dispositivos USB infectados trazem um contador, que inicia em 30 e diminui uma vez a cada computador infectado. Depois disso, o dispositivo não é mais infectado para disseminar a praga a outros sistemas.

Fonte:

Altieres Rohr

terça-feira, 14 de agosto de 2012

Facebook lança recurso para ajudar usuários a combater phishing

O Facebook quer lutar contra ataques de phishing contra seus

usuários, então está pedindo a eles que comecem a encaminhar quaisquer

mensagens de e-mails suspeitas que receberem.

A rede social configurou uma conta de e-mail para coletar dados sobre esses ataques. Se você receber uma e-mail suspeito, o site pede para que a encaminhe para phish@fb.com.

"Esse novo canal complementará os sistemas internos que possuímos para detectar sites de phishing que tentam roubar informações de acesso do usuário", disse a rede social em um post, descrevendo seus esforços. "Os sistemas internos notificam nossa equipe, então podemos coletar informações sobre o ataque, detectar os sites de phishing e avisar os usuários."

Segurança se tornou recentemente um dos temas mais importantes para o Facebook. Em julho, o site foi atualizado para alertar automaticamente usuários com computadores infectados por malware e bloquear seu acesso à página, até que as máquinas fossem devidamente limpas.

De volta a abril, o FB fez parcerias com companhias de segurança e antivírus com o intuito de oferecer seis meses de testes desses softwares.

A rede de Zuckerberg quer proteger seus usuários, bem como a si mesma. Crackers espalham malwares via sites sociais, e há evidências de que o número de ataques que tem o Facebook como alvo e outras redes sociais está crescendo.

Um recente estudo realizado pelo Anti-Phishing Working Group mostrou que esses 60% de todos os ataques de phishing ocorridos no primeiro trimestre do ano focavam redes sociais. Somado a esse dado, o próprio Facebook admitiu ter 83 milhões de contas falsas em seu site, algumas delas utilizadas para atividades suspeitas.

"Juntos podemos manter esses sites fora da web e deter os caras maus responsáveis", disse a rede.

A rede social configurou uma conta de e-mail para coletar dados sobre esses ataques. Se você receber uma e-mail suspeito, o site pede para que a encaminhe para phish@fb.com.

"Esse novo canal complementará os sistemas internos que possuímos para detectar sites de phishing que tentam roubar informações de acesso do usuário", disse a rede social em um post, descrevendo seus esforços. "Os sistemas internos notificam nossa equipe, então podemos coletar informações sobre o ataque, detectar os sites de phishing e avisar os usuários."

Segurança se tornou recentemente um dos temas mais importantes para o Facebook. Em julho, o site foi atualizado para alertar automaticamente usuários com computadores infectados por malware e bloquear seu acesso à página, até que as máquinas fossem devidamente limpas.

De volta a abril, o FB fez parcerias com companhias de segurança e antivírus com o intuito de oferecer seis meses de testes desses softwares.

A rede de Zuckerberg quer proteger seus usuários, bem como a si mesma. Crackers espalham malwares via sites sociais, e há evidências de que o número de ataques que tem o Facebook como alvo e outras redes sociais está crescendo.

Um recente estudo realizado pelo Anti-Phishing Working Group mostrou que esses 60% de todos os ataques de phishing ocorridos no primeiro trimestre do ano focavam redes sociais. Somado a esse dado, o próprio Facebook admitiu ter 83 milhões de contas falsas em seu site, algumas delas utilizadas para atividades suspeitas.

"Juntos podemos manter esses sites fora da web e deter os caras maus responsáveis", disse a rede.

Fonte: IDG Now!

BYOD: como manter a segurança dos dispositivos móveis

A consumerização é hoje uma das maiores preocupações dos CIOs,

especialmente com o chamado traga seu próprio dispositivo (BYOD) para o

ambiente de trabalho. Produtos e serviços para gerenciamento de

dispositivo móvel (MDM) são muitas vezes a resposta à necessidade de

adoção da mobilidade com segurança. Entretanto, especialistas advertem

que essa estratégia pode falhar se as companhias não se preocuparem com a

gestão das aplicações móveis (MAM).

Eles afirmam que nem sempre o MDM é o remédio para controlar o BYOD. É necessário gerenciar o dispositivo móvel e também os dados, alerta Alan Murray, vice-presidente sênior de produtos da Apperian, um fornecedor de soluções de gerenciamento de aplicações móveis (MAM), com base na nuvem.

Atualmente, os smartphones e tablets estão nas mãos de centenas de milhões de pessoas em todo o mundo. O aumento do consumo desses dispositivos no ambiente corporativo gera um certo temor para empresas, preocupadas com perda de dados.

Se sua companhia não está segurança sobre a forma como está adotando o BYOD, a recomendação dos especialistas e que repense essa estratégia.

A maior parte das organizações está se adaptando à nova realidade. Segundo o estudo “State of Mobility 2012”, realizado pela Symantec, 59% de 6,2 mil empresas entrevistadas disseram que permitem acesso a aplicativos de negócios pelos dispositivos móveis. Entre estes, 71% afirmaram que estão pensando em implementar uma loja virtual para aplicações móveis corporativas.

Não é difícil perceber a razão. As organizações acreditam que a mobilidade aumenta a produtividade de sua força de trabalho. A pesquisa da Symantec revelou que 73% dos entrevistados perceberam que seus funcionários se tornaram mais eficientes.

“Há quatro ou cinco anos, o uso dos dispositivos móveis era restrito a um grupo de elite", lembra John Herrema, vice-presidente sênior de estratégia corporativa da Good Technology, fornecedora de soluções de segurança móvel. Ele recorda que os aparelhos eram mais usados para acesso de aplicações básicas como e-mail. Hoje, os terminais que entram na companhia pelo BYOD acessam diversos sistemas corporativos.

Em compensação, os usuários do movimento BYOD dizem que estão fazendo jornadas extras. Muitos verificam e-mails na cama antes de ir dormir. Eles querem acesso e trabalham mais. Se a sua empresa não encontrar uma maneira de superar esse problema e os de segurança, a produtividade prometida pelos terminais móveis pode cair por terra.

Veja a seguir três dicas dos especialistas de como aderir ao BYOD com segurança dos dados:

1- Garanta a segurança dos dados móveis

Se sua empresa estiver pensando em estratégias para controlar dados móveis, uma das mais populares é o MAM, muitas vezes associada com a criação das lojas de aplicativos empresariais. A ideia por trás desse modelo é concentrar os recursos da empresa na gestão do que realmente é importante.

O MAM permite que as organizações adotem criptografia, definam e apliquem políticas de armazenamento e compartilhamento de documentos. Possibilita até mesmo apagar os dados e desativar aplicativos quando um funcionário deixa a empresa ou perde o aparelho.

Em outras palavras, você pode garantir que os dados sensíveis sejam sempre gerenciados, sem precisar proibir os usuários de jogar Angry Birds, por exemplo, em seus próprios dispositivos durante seu tempo livre.

Muitos questionam se eles não vão acessar dados confidenciais pelo Angry Birds e se serão obrigados a gerenciar esse tipo de aplicação. Brian Duckering, gerente sênior de mobilidade da Symantec Enterprise, que também adotou o MAM, responde que provavelmente não.

“Sempre acreditamos que em última instância, a segurança e a conformidade são capazes de controlar os dados", afirma Herrema. "Tentar controlar o dispositivo, em muitos casos, é necessário, mas nem sempre suficiente. Muitos dos métodos típicos da gestão de dispositivos não funcionam mais no mundo do BYOD”, avisa.

“Você não pode dizer que um usuário BYOD, dono de um iPhone 4S, não usará o icloud Siri ou a App Store. No final do dia, se você tem controle de seus próprios dados e acha que eles não estão fugindo para serviços pessoais, não deve tocar o resto do dispositivo”, recomenda Herrema. “Não tenho que dizer que o usuário não pode usar o Dropbox. Tenho apenas que me certificar se nenhum dos meus documentos corporativos sensíveis vão terminar no Dropbox ", afirma o especialista.

"Em muitos casos, você realmente tem grande controle sobre a proteção de dados com adoção de MDM abrangente", garante Duckering da Symantec. Deve-se notar que, mesmo quando se adota a gestão de aplicações, em vez de dispositivos, é necessário cuidado especial com certos sistemas de alto risco. Por exemplo, ao gerenciar aplicativos desenvolvidos internamente e de terceiros, é importante fazer sua implementação de e-mail e browser seguros.

A razão pela qual devemos ter uma aplicação de e-mail e navegador segura é porque sistemas nativos dos dispositivos móveis podem causar vazamento de informação ", conta Herrema. "Se você realmente não pode proteger nem gerenciar o navegador e e-mail principal, corre o risco de perder dados", alerta

2- Transforme os dispositivos em máquinas virtuais

Em vez de MAM, a Red Bend Software sugere um método alternativo que é mais uma reminiscência de MDM. Trata-se do uso de hypervisors tipo 1, também conhecido como Virtual Machine Monitor, usado em alguns telefones Android para criar, essencialmente, dois sistemas que rodam simultaneamente no mesmo hardware físico.

Com o hypervisor, o dispositivo móvel ganha uma célula de consumo padrão para uso de Facebook, Twitter e outras aplicações pessoais. A outra é um telefone com um sistema operacional Android dedicado e adaptado para rodar aplicações corporativas.

"Nós permitimos que a empresa gerencie completamente as duas partes do telefone", disse Morten Grauballe, vice-presidente executivo de desenvolvimento e estratégia corporativos da Red Bend.

Segundo ele, através do hypervisor tipo 1 é possível alcançar um melhor desempenho, já que a ferramenta é executada diretamente no hardware do telefone (em comparação com um tipo 2, que funciona como uma camada de software acima do sistema operacional de um dispositivo).

Uma desvantagem do hypervisor tipo 1 da Red Bend é que ele não pode ser aplicado em qualquer smartphone. A solução exige que o fabricante do terminal ou fornecedor do chipset permita que o dispositivo suporte a virtualização bare-metal.

"Estamos trabalhando com nossos clientes, que são todos os fabricantes de dispositivos móveis, fabricantes de chips OEM, para mudar a arquitetura da próxima geração de aparelhos para o mercado de massa, disse Lori Sylvia, vice-presidente de Marketing da Red Bend.