Os padrões Wi-Fi podem ser um assunto confuso e em constante atualização, principalmente quando os fabricantes se envolvem em uma guerra com discurso marqueteiro e frases de efeito sobre os recursos mais modernos - e também mais fúteis.

Você pode ignorar a maior parte desses termos técnicos, principalmente se forem nomes registrados ou patenteados. Sem isso no caminho, vamos direto ao ponto.

Neste guia, você encontrará informações que vão ajudá-lo a escolher o roteador wireless, configurar uma rede Wi-Fi e, claro, começar a usá-la.

Escolha do roteador sem fioPara garantir seu investimento, o melhor a fazer nos dias de hoje é comprar um

roteador com o padrão wireless 802.11n, e já existem muitos modelos à venda. Ela oferece alcance maior e transfere dados mais rapidamente do que os outros padrões. No entanto, ainda não recebeu aprovação oficial como um padrão.

Mas tal escolha apresena poréns que devem ser avaliados. Embora o novo protocolo WI-Fi seja compatível com os padrões anteriores - g e b -, caso as estações de trabalho que devem acessar a rede sem fio possuam placas wireless destes padrões, a rede só poderá ser utilizada caso o roteador seja configurado para tal compatibilidade retroativa.

As especificações finais do 802.11n são esperadas somente para 2010. Por isso, na teoria, você estaria comprando um esboço de um roteador n. Há uma chance muito pequena de os atuais roteadores não funcionarem com o padrão final. No entanto, como as empresas que vão tomar a decisão sobre o padrão definitivo estão vendendo suas versões dos chips, não é muito provável que isso ocorra. Além disso, caso alguma mudança grande ocorra, uma atualização gratuita do firmware será suficiente para igualar os roteadores atuais às especificações finais aprovadas.

É uma boa ideia escolher um roteador de banda dupla, que dividem o tráfego wireless em duas áreas do espectro: 2,4 GHz e 5 GHz. Tal facilidade abre um caminho extra para comunicações, de forma que a rede consegue lidar com mais dados de uma vez só, e a velocidades maiores. Vários roteadores, como o Linksys Simultaneous Dual-N Band Wireless Router (WRT610N), conseguem dividir tráfego em duas SSIDs (service set identifiers – também conhecido como network names), permitindo que você use dispositivos 802.11b, mais lentos e menos seguros.

Outros roteadores, como o Netgear Rangemax Dual Band Wireless-N Gigabit Router (WNDR3700), permitem isolar o tráfego em duas redes sem fio distintas. É o ideal para deixar um segmento aberto como um gesto amistoso, enquanto impede o compartilhamento da rede principal, da empresa, com usuários estranhos.

Você deve basear o resto da sua decisão de compra nas portas do roteador. Mesmo que teoricamente você possa configurar apenas um sistema sem fio, sua rede provavelmente vai consistir em um misto de dispositivos com e sem fio. Conexões cabeadas ainda são ótimas para velocidade, simplicidade, confiabilidade e segurança.

Vários roteadores wireless ainda trazem o padrão Ethernet 100Base-T, em vez do padrão mais veloz gigabit (1000Base-T). Procure por um modelo que inclua a velocidade gigabit, de forma que sua rede consiga manter tráfego com fio a todo vapor. Mesmo assistindo a vídeo em streaming em alta definição em casa, você vai conseguir compartilhar outros arquivos sem problemas de lentidão.

Para tirar o máximo, você terá que usar computadores com ethernet gigabit, mas você também pode atualizar seus clientes 100Base-T, desde que ainda funcionem com hardware mais rápido. A maior parte dos roteadores oferece quatro portas ethernet. Alguns ainda incluem a porta USB. Consulte a documentação do modelo específico que você está pensando em comprar para ver os detalhes de sua utilização; normalmente, pode-se usar a porta USB para conectar uma impressora ou disco rígido para levar a vantagem da rede a tais dispositivos. Caso a existência desses recursos atenda suas necessidades, o custo extra se justifica. Senão, mantenha o foco no que realmente importar.

Se o raio de alcance da rede wireless for item fundamental para você, não esqueça de procurar um roteador com uma saída para antena externa e não acredite ingenuamente na distância de cobertura informada na embalagem. Vários fatores influenciam o alcance de um roteador, inclusive a estrutura das construções ao redor e a interferência dos vizinhos. Se você está tentando cobrir uma casa inteira – ou um jardim, talvez seja necessário comprar um segundo ponto de acesso.

Configure o roteador

A maioria dos roteadores vêm com um disco de instalação, mas sugerimos deixá-lo de lado e configurar seu roteador manualmente por meio de seu navegador. Os CDs de instalação são bons para iniciantes, mas normalmente você tem melhor acesso às configurações avançadas via browser.

E pode-se acessar tal interface a partir de qualquer computadores conectado à rede sem ter de se preocupar com um disco. Uma vez que você tiver aprendido como configurar a rede pelo navegador, estará muito mais preparado em caso de algo dar errado com sua rede mais tarde. O processo exato varia levemente com cada marca e modelo, mas as opções no menu na maioria das principais fabricantes é bem parecida. Veja como começar.

Para o máximo alcance, posicione o roteador em alguma prateleira alta ou coloque-o na parte de cima de uma parede central à casa. Conecte um cabo ethernet entre seu modem de banda larga (seja ele a cabo ou DSL) e o roteador, de maneira que ele leve à porta de Internet do roteador. Para garantir alta qualidade, use cabos Cat-5e ou superiores para todas as conexões. Por isso, esqueça cabos em promoção.

Conecte um segundo cabo ehernet entre qualquer das portas Ethernet do roteador e à portas LAN do PC que for usar para a configuração. Tal conexão não será permanente; ao final do processo, este cabo poderá ser eliminada, caso o computador em questão tenha facilidade wireless instalada.

O primeiro detalhe que você vai precisar saber sobre seu roteador é seu endereço IP. Às vezes, ele fica impresso em algum lugar de roteador propriamente dito ou está presente no manual de instruções (o modem deve vir com um). Caso contrário, você pode se informar em Conexões de Rede, no Painel de Controle. A lista de conexões locais deve estar com status Conectado. Clique duas vezes nessa conexão e selecione a aba Suporte. Anote o endereço IP da porta padrão (provavelmente é ou 192.168.1.1 ou 192.168.0.1.)

Abra um navegador e digite o endereço IP de seu roteador no campo da URL. Serão pedidos um nome de usuário e uma senha. Consulte os manuais do seu roteador para saber esses dados.

Uma vez lá dentro, você poderá controlar todas as configurações do seu roteador. Primeiro, mude a senha de administrador do dispositivo, uma vez que qualquer um poderia acessar seu roteador (e sua rede) simplesmente digitando séries conhecidas de logins padrão. Procure uma aba Administração, onde você vai fazer as mudanças. Digite o novo password, anote-a e então clique no botão apropriado para salvar suas mudanças. Você vai precisar lembrar da senha quando tiver de usar o assistente do roteador novamente.

A seguir, mude a subnet interna do roteador e o endereço IP. Isso vai fornecer uma camada suave de segurança, mas mais importante que isso, vai ajudá-lo a evitar endereços de IP conflitantes em redes complexas. Acesse a área de configurações básicas de segurança e mude o IP para 192.168.x.1, em que x é qualquer novo número entre 1 e 254. Anote esse número e salve as alterações, e faça log-in de novo no roteador, usando o novo endereço de IP como URL. Você pode precisar esperar um momento enquanto o roteador reinicia – agora e toda vez que você salvar mudanças.

Agora mude a SSID e ative criptografia Wi-Fi para ter sua primeira camada significativa de segurança. Nada parece tão convidativo aos hackers como uma rede com nome padrão. Procure primeiro por uma área de configuração sem fio e configurações básicas; desative o Setup protegido do Wi-Fi se necessário. Mude o nome da rede para algo único, ímpar, e que não revele nada que possa vincular tal rede à você ou sua empresa.

Além disso, pode ser bom desativar o SSID Broadcast; isto acrescenta apenas uma camada bem fina de segurança extra (usuários entendidos conseguem achar facilmente redes escondidas), mas pelo menos sua network não aparece automaticamente para a maioria dos computadores.

Se você usa hardware 802.11n nos PCs e no roteador, ative a cobertura de 40 MHz (desative-a ou coloque-a em modo automático se você perceber problemas na rede; podem ser resultado de interferência da rede de vizinhos). Clique em Salvar para garantir as mudanças.

Tráfego Wi-fi sem senha está completamente desprotegido. Isso quer dizer que alguém nas cercanias de sua rede pode interceptar e ler facilmente as informações trafegadas. Tape esse buraco ativando segurança pessoal WPA2, geralmente localizada em uma aba Segurança Sem fio. Digite uma senha comprida com um misto de números e letras. Salve as mudanças.

Caso seu roteador – ou dispositivo cliente – suporte apenas WPA ou WPE, você pode usar um desses dois padrões no lugar. Mas fique ciente, no entanto, de que eles são significativamente menos seguros do que WPA2. Uma alternativa melhor é usar vários access points ou apenas um que consiga fazer a cobertura de diversos SSIDs, e então colocar o hardware em risco em sua própria rede separada.

Conexão dos dispositivos clientes

Computadores sem fio em geral incluem programas de configuração da empresa do hardware Wi-Fi, assim como o aplicativo do Painel de Controle do Windows. Você pode conectar clientes com ambos os softwares, mas nós iremos focar na ferramenta do Windows. Mas tenha sempre o software extra como uma opção para controlar as configurações de rede.

Abra as Conexões de Rede no Painel de Controle e clique com o botão direito na Conexão de Rede Sem fio. Selecione Propriedades. Depois vá na aba Redes Sem Fio e clique em Adicionar.

Digite o SSID para a rede e clique na caixa Conectar mesmo se esta rede não estiver em broadcasting. Escolha WPA2 para Autenticação de Rede. Configure criptografia de dados como AES e clique em OK duas vezes. De novo, clique outras duas vezes em Conexão de Rede Sem fio e escolha Redes Sem fio. Clique em Conectar. Digite a senha da rede e clique em Conectar. O PC vai salvar a password e, no futuro, reconectar sozinho.

Use filtros de endereço MAC

Uma camada extra opcional de segurança conhecida como “adress filtering” (ou filtro de endereços) confronta os dispositivos conectados com sua própria lista de itens autorizados. Assim, mesmo que alguém consiga a senha, o roteador não permitirá que hardware não autorizado tenha acesso à sua rede.

A lista é baseada no endereço MAC (media access control) designada para cada hardware. Como as outras camadas de segurança, está não é infalível. Teoricamente, hackers podem mudar o endereço MAC para que se iguale a um de seus IDs. Mas um ataque como esse é pouco provável, principalmente quando se combina filtro de endereço MAC com os passos de segurança anteriores.

Filtro de endereços traz, de fato, um passo a mais ao processo de conectar novos dispositivos à sua rede, mas em compensação você ganha um pouco mais de tranqüilidade. Não pense que esse filtro é o equivalente a criptografia, no entanto: ele não impede que suas transmissões sejam interceptadas, como o WPA2 faz. Para começar, conecte todos os seus clients wireless à rede usando sua senha WPA2. Lembre-se de incluir PCs, smartphones, consoles de games sem fio etc.

Acesse novamente as configurações de seu roteador sem fio (será necessário digitar o usuário e senha - que foi alterada no início da configuração). Procure uma opção de configurar o filtro de endereçamento MAC (às vezes chamado de filtro de rede). Ative o filtro, e configure-o de maneira que permita apenas endereços MAC identificados acessarem a rede.

Vários roteadores possuem um botão que mostra todos os dispositivos conectados e permite adicioná-los automaticamente. Se não for o caso, antes de ativar o filtro, copie o endereço MAC da tabela do cliente DHCP; geralmente, aparece abaixo do título Status. Salve as mudanças e espere o roteador reiniciar se necessário.

A partir de então, você terá que digitar o endereço MAC para qualquer dispositivo que queira adicionar à sua rede. Você pode buscar por um endereço MAC clicando em Iniciar, Executar, digitando CMD e dando OK. Depois, digite ipconfig /all e aperte Enter. Procure o conjunto de seis pares de números e letras na área de Configuração da Rede Sem fio.

Segurança do Firewall

Seu roteador provavelmente inclui um firewall que consiste em duas partes: tradução endereço de rede (ou NAT, pela sigle em inglês) e inspeção de pacotes stateful (ou SPI, em inglês). Na maioria dos casos, o NAT fica ativado por padrão. Esse método de rotear permite que o tráfego da Internet se conecte ao roteador com um único endereço de IP; o roteador controla quais computadores internos enviam e recebem informação. O SPI leva isso mais adiante, garantindo que os dados que entram estão chegando em resposta a solicitações de seus PCs internos.

Ative o firewall SPI na página de configuração do roteador (provavelmente numa aba de Segurança). Com o SPI ativado, o roteador vai ignorar qualquer tráfego que você não tenha solicitado.

Às vezes, essas configurações bloqueiam tráfego de dados – como no caso de um game ou outro aplicativo – que você queira. Se você tiver problemas com certos programas, mude os parâmetros de portas. Essencialmente, é o mesmo que adicionar uma porta externa para um programa que o roteador está bloqueando, e informar o endereço IP interno para esse PC (vários números de portas podem ser achados online).

Ganhe mais portas Ethernet com switch

Poucas redes domésticas precisam de mais portas de ethernet do que as quatro que já vem num roteador normal. Mas redes de pequenas empresas podem crescer rapidamente para além dessas quatro à medida que PCs extras e impressoras de rede chegam ao escritório.

Em vez de comprar mais roteadores, experimente usar um switch simples e barato. Tecnicamente, você poderia usar hubs para obter mais portas, mas esses equipamentos não lidam muito bem com tráfego: eles não conseguem transmitir e receber pacotes simultaneamente. Assim, os dados colidem o tempo todo e precisam ser reenviados, o que desacelere muito sua rede. Em vez disso, use um switch.

Os switches conseguem enviar e receber dados ao mesmo tempo. Experimente comprar um que inclua portas o suficiente para suas necessidades. E, caso você exceda mesmo assim a quantidade disponível, é só comprar mais um switch. É melhor escolher um que use ethernet gigabit. Mesmo que você utilize atualmente hardware 100Base-T, é possível se atualizar para velocidades maiores no futuro. Evite switches 10Base-T. A instalação é simples: é só conectar um cabo ethernet entre o roteador e o switch, e então conectar novos dispositivos às portas livres do switch.

Estenda a rede wireless a um dispositivo com fio

Se você possui alguns aparelhos que se conectam somente via ethernet, mas que você prefere ligá-los a sua rede sem usar fios, utilize uma ponte de rede em vez de puxar cabos.

O método da ponte sem fio funciona muito bem com um Xbox 360, um TiVo, ou outro dispositivo com fio. Apesar de a simplicidade e velocidade de uma rede cabeada, algo wireless tem o atrativo visual. Veja como fazer.

O processo é equivalente à configuração do roteador sem fio. Primeiro conecte um PC diretamente à ponte via ethernet (desative temporariamente o Wi-Fi do PC se necessário). Como a ponte não estará cobrindo um endereço DHCP, no entanto, você terá que configurar a ethernet de seu PC manualmente. Abra as conexões de rede do Painel de Controle e clique com o botão direito em Conexão Local. Selecione Propriedades. Clique duas vezes em Protocolo TCP/IP e clique no botão para Usar o seguinte endereço IP.

Consulte a documentação da ponte para ver qual endereço ela usa por padrão. Digite um endereço IP com os mesmos três primeiros grupos de números, mas mudando o quarto. Por exemplo, o Netgear 5GHz Wireless-N adapter (WNHDE111) traz 192.168.0.241, ou seja, nós colocamos o endereço IP como 192.168.0.2 (escolha qualquer número entre 2 e 254).

Manetenha a máscara Subnet como 255.255.255.0, a não ser que o Windows tenha inserido outro número. Clique em OK duas vezes.

Insira o endereço IP da ponte em um navegador e conecte-se a sua página de configuração. Configure os parâmetros wireless para bater com os de sua rede sem fio, aplicando os mesmos detalhes de criptografia SSID. Deixe a ponte pronta para receber detalhes DHCP de seu roteador.

Reinicie a ponte e mude seu PC de volta para DHCP abrindo a

Conexão Local mais uma vez nas

Conexões de Rede no

Painel de Controle. Clique duas vezes em

Protocolo TCP/IP e clique no botão

Obter endereço IP automaticamente. Se o PC conseguir ficar online, desconecte o cabo ethernet e encaixe a ponte em seu dispositivo com fio. Se faltar portas, use um switch.

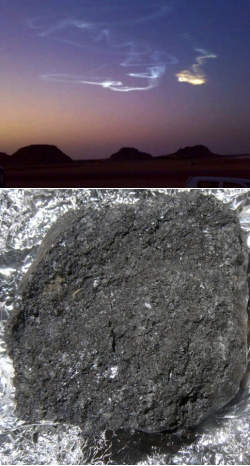

Pela primeira vez astrônomos conseguem identificar um asteroide no espaço e recuperar seus fragmentos para análise em laboratório. Pedaços foram encontrados no deserto da Núbia, na África.

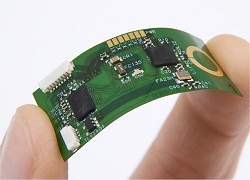

Pela primeira vez astrônomos conseguem identificar um asteroide no espaço e recuperar seus fragmentos para análise em laboratório. Pedaços foram encontrados no deserto da Núbia, na África. O instituto de microeletrônica Imec, da Bélgica, desenvolveu uma técnica para a construção de equipamentos eletrônicos flexíveis que permite a integração dos circuitos em uma plataforma 3D com apenas 60 micrômetros de espessura.

O instituto de microeletrônica Imec, da Bélgica, desenvolveu uma técnica para a construção de equipamentos eletrônicos flexíveis que permite a integração dos circuitos em uma plataforma 3D com apenas 60 micrômetros de espessura. São Paulo acaba de ganhar um novo espaço de divulgação científica, que reúne em 8 mil metros quadrados 250 instalações diferentes. O Catavento, espaço interativo de artes, ciência e conhecimento montado no antigo Palácio das Indústrias, foi inaugurado nesta quinta-feira (26/3) pelo governador José Serra.

São Paulo acaba de ganhar um novo espaço de divulgação científica, que reúne em 8 mil metros quadrados 250 instalações diferentes. O Catavento, espaço interativo de artes, ciência e conhecimento montado no antigo Palácio das Indústrias, foi inaugurado nesta quinta-feira (26/3) pelo governador José Serra.